- Гідрологія і Гідрометрія

- Господарське право

- Економіка будівництва

- Економіка природокористування

- Економічна теорія

- Земельне право

- Історія України

- Кримінально виконавче право

- Медична радіологія

- Методи аналізу

- Міжнародне приватне право

- Міжнародний маркетинг

- Основи екології

- Предмет Політологія

- Соціальне страхування

- Технічні засоби організації дорожнього руху

- Товарознавство продовольчих товарів

Тлумачний словник

Авто

Автоматизація

Архітектура

Астрономія

Аудит

Біологія

Будівництво

Бухгалтерія

Винахідництво

Виробництво

Військова справа

Генетика

Географія

Геологія

Господарство

Держава

Дім

Екологія

Економетрика

Економіка

Електроніка

Журналістика та ЗМІ

Зв'язок

Іноземні мови

Інформатика

Історія

Комп'ютери

Креслення

Кулінарія

Культура

Лексикологія

Література

Логіка

Маркетинг

Математика

Машинобудування

Медицина

Менеджмент

Метали і Зварювання

Механіка

Мистецтво

Музика

Населення

Освіта

Охорона безпеки життя

Охорона Праці

Педагогіка

Політика

Право

Програмування

Промисловість

Психологія

Радіо

Регилия

Соціологія

Спорт

Стандартизація

Технології

Торгівля

Туризм

Фізика

Фізіологія

Філософія

Фінанси

Хімія

Юриспунденкция

Основи налаштування VPN на прикладі ПЗ OpenVPN

Алгоритми встановлення і розривання IPSec з’єднання

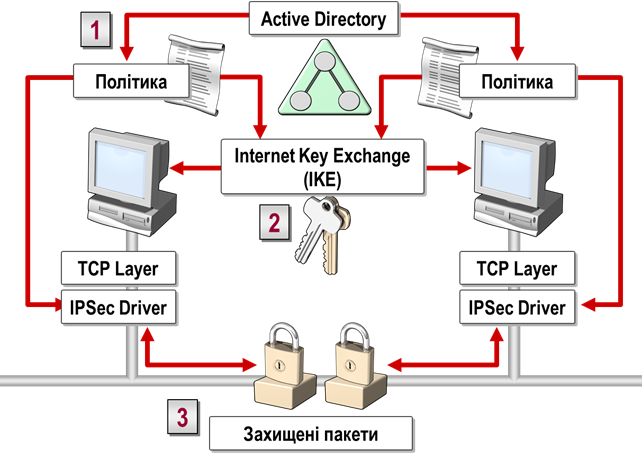

Алгоритм роботи стеку IPSec складається з трьох основних кроків (див. рисунок 15.4).

Рисунок 15.4 – Алгоритм роботи IPSec

1. Узгодження політики побудови каналу.

2. Обмін ключами за допомогою протоколу IKE.

3. Обмін зашифрованими даними по загальній мережі.

Розрив з’єднання виконується при не отриманні відповіді від одної з сторін, або при передачі необхідної команди розриву з’єднання.

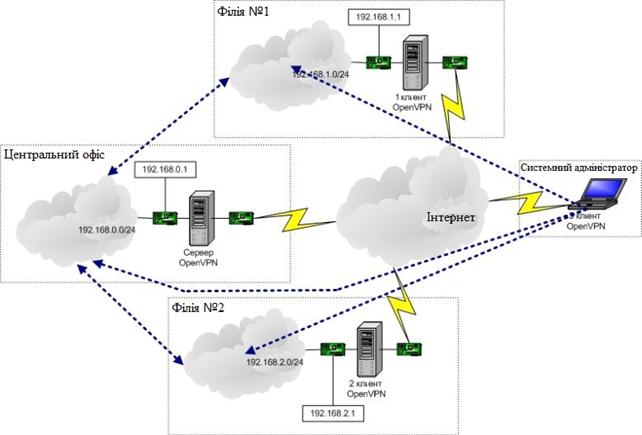

Розглянемо реальний приклад налаштування системи OpenVPN.

Постановка завдання

Необхідно створити віртуальну приватну мережу між декількома офісами компанії, підключеними до Інтернет.

Вихідні дані

Мається сервер з FreeBSD, через який підмережа центрального офісу підключена до Інтернет (див. рисунок 15.5). На ньому буде розгорнуто сервер OpenVPN. Є два віддалених філії, підмережі яких також підключені до Інтернет через сервери з FreeBSD (вони будуть клієнтами OpenVPN) і комп'ютер системного адміністратора з Windows XP (він також буде клієнтом OpenVPN). Локальна підмережа центрального офісу має адресу 192.168.0.0/24; локальна підмережа філії № 1 - 192.168.1.0/24; локальна підмережа філії № 2 - 192.168.2.0/24. Необхідно створити віртуальну приватну мережу routed-типу (тобто не пропускає широкомовний трафік), з топологією Point-To-Multi-Point (один сервер і декілька клієнтів), що використовує для шифрування трафіку TLS/SSL і забезпечує наступну політику маршрутизації:

- з локальної підмережі центрального офісу доступні комп'ютери локальних підмереж обох філій;

- з локальних підмереж філій доступні комп'ютери локальної підмережі центрального офісу;

- c комп'ютера системного адміністратора доступні комп'ютери всіх локальних підмереж.

Рисунок 15.5 – Функціональна схема мережі

Установка сервера OpenVPN

Перед установкою сервера OpenVPN необхідно додати у файл конфігурації ядра рядок pseudo-device tun, якщо така відсутня, перезібрати ядро і перезавантажити систему. Потім потрібно встановити OpenVPN з портів:

# cd /usr/ports/security/openvpn

# make install

Файли конфігурація сервера OpenVPN зберігаються в папці /usr/local/etc/openvpn. Для створення цієї папки, а також усіх необхідних вкладених папок і файлів необхідно виконати наступну послідовність команд:

# mkdir /usr/local/etc/openvpn

# cd /usr/local/etc/openvpn

# mkdir ccd

# mkdir certs

# mkdir crl

# mkdir keys

# mkdir private

# mkdir req

#chmod 700 keys private

#echo "01" > serial

#touch index.txt

Зазначені команди створюють папку /usr/local/etc/openvpn; вкладені в неї папки: ccd (конфігурації віддалених клієнтів), certs (сертифікати клієнтів і сервера), crl (списки відкликання сертифікатів), keys (закриті ключі сертифікатів клієнтів і сервера), private (закритий ключ самоподпісного довіреної сертифікату (CA), req (запити на сертифікати); обмежують права доступу до папок keys і private; створюють базу даних сертифікатів (файли serial і index.txt).

Файл конфігурації OpenSSL

Типово OpenSSL використовує файл конфігурації /etc/ssl/openssl.cnf. Я рекомендую створити окремий файл конфігурації OpenSSL в папці /usr/local/etc/openvpn. Цей файл повинен називатися openssl.cnf і мати наступне вміст:

[ ca ]

default_ca = CA_default

[ CA_default ]

dir = /usr/local/etc/openvpn

crl_dir = $dir/crl

database = $dir/index.txt

new_certs_dir = $dir/certs

certificate = $dir/CA_cert.pem

serial = $dir/serial

crl = $dir/crl/crl.pem

private_key = $dir/private/CA_key.pem

RANDFILE = $dir/private/.rand

default_days = 3650

default_crl_days = 365

default_md = md5

unique_subject = yes

policy = policy_any

x509_extensions = user_extensions

[ policy_any ]

organizationName = match

organizationalUnitName = optional

commonName = supplied

[ req ]

default_bits = 2048

default_keyfile = privkey.pem

distinguished_name = req_distinguished_name

x509_extensions = CA_extensions

[ req_distinguished_name ]

organizationName = Organization Name (must match CA)

organizationName_default = Company

organizationalUnitName = Location Name

commonName = Common User or Org Name

commonName_max = 64

[ user_extensions ]

basicConstraints = CA:FALSE

[ CA_extensions ]

basicConstraints = CA:TRUE

default_days = 3650

[ server ]

basicConstraints = CA:FALSE

nsCertType = server

Створення самоподпісного довіреної сертифікату (CA)

Для створення самоподпісного довіреної сертифікату (Certification Authority, CA) та закритого ключа для нього необхідно виконати наступну команду, перебуваючи в папці /usr/local/etc/openvpn:

openssl req -new -nodes -x509 -keyout private/CA_key.pem -out CA_cert.pem -days 3650

Команда req змушує OpenSSL створити сертифікат, ключі: -new - створена запит на сертифікат, -nodes - не шифрувати закритий ключ, -x509 (спільно з -new) - створити самопідписний сертифікат (CA), -keyout - задає місцезнаходження закритого ключа, -out - задає місцезнаходження самоподпісного сертифіката, -days - задає час дії сертифіката (365x10 днів, що приблизно дорівнює десяти рокам). У процесі виконання команди на екран будуть видані запити про введення таких параметрів як: Country Name, State or Province Name; Locality Name; Organization Name; Organizational Unit Name; Common Name; Email Address. Найважливішим параметром є значення Common Name. У даному випадку воно має збігатися з FQDN-іменем сервера. Для перегляду результату генерації самоподпісного сертифіката та закритого ключа необхідно виконати наступну команду, перебуваючи в папці /usr/local/etc/openvpn:

openssl x509 -noout -text -in CA_cert.pem (для сертифікату)

openssl rsa -noout -text -in private/CA_key.pem (для замкненого ключа)

Створення сертифіката сервера

Перед створенням сертифіката сервера необхідно створити запит на сертифікат сервера і закритий ключ сервера. Для цього необхідно виконати наступну команду, перебуваючи в папці /usr/local/etc/openvpn:

openssl req -new -nodes -keyout keys/server.pem -out req/server.pem

Команда і ключі OpenSSL розглянуті вище. У процесі виконання команди Вам знову доведеться відповісти на запитання. Відповіді повинні відповідати відповідям з попереднього пункту. У відповідь на додаткові запити "A challenge password []:" і "An optional company name []:" необхідно просто натиснути <Enter>. Для перегляду результату генерації запиту на сертифікат та закритого ключа сервера необхідно виконати наступну команду, перебуваючи в папці /usr/local/etc/openvpn:

openssl req -noout -text -in req/server.pem (для запиту на сертифікат)

openssl rsa -noout -text -in keys/server.pem (для замкненого ключа)

Для створення сертифіката сервера необхідно підписати запит на сертифікат сервера самопідписним довіреною сертифікатом (CA). Для цього необхідно виконати наступну команду, перебуваючи в папці /usr/local/etc/openvpn:

openssl ca -batch -config openssl.cnf -extensions server -out certs/server.pem -infiles req/server.pem

Команда ca змушує OpenSSL підписати запит на сертифікат, ключі:-config задає місцезнаходження файлу конфігурації OpenSSL, -extensions - задає секцію файлу конфігурації OpenSSL, що містить додаткові параметри генерується сертифіката, -out - задає місцезнаходження генерованого сертифіката, -infiles - задає місцезнаходження запиту на сертифікат, -batch - позбавляє Вас від відповідей на додаткові запитання. У процесі виконання команди Вам буде поставлено питання "Sign the certificate? [Y/n]:", на який потрібно відповісти ствердно, після чого відбудеться генерація сертифікату та оновлення бази даних сертифікатів (файлів index.txt і serial). Для перегляду результату генерації сертифіката необхідно виконати наступну команду, перебуваючи в папці /usr/local/etc/openvpn:

openssl x509 -noout -text -in certs/server.pem

Створення файлу параметрів Діффі-Хелмана

Для створення файлу параметрів Діффі-Хелмана, призначеного для забезпечення більш надійного захисту даних при установці з'єднання клієнта з сервером, необхідно виконати наступну команду, перебуваючи в папці /usr/local/etc/openvpn:

openssl dhparam -out dh2048.pem 2048

Команда dhparam наказує OpenSSL створити файл параметрів Діффі-Хелмана, число 2048 визначає розрядність в бітах. Увага: ця команда виконується досить повільно навіть на дуже потужних комп'ютерах.

Створення клієнтських сертифікатів

Процедура створення клієнтських запитів на сертифікати і закритих ключів, підписання запитів на сертифікати і генерації сертифікатів, а також перегляду запитів на сертифікати, сертифікатів і закритих ключів повністю аналогічна відповідній процедурі для сервера. Зроблю одне невелике зауваження: запити на сертифікати, закриті ключі та сертифікати повинні мати шаблонні імена, наприклад, види: req/RClient для запитів на сертифікати, keys/KClient для закритих ключів і certs/CClient для сертифікатів, відповідно. Слово Client має бути замінене ім'ям клієнта, яке обов'язково має відповідати значенню параметра Common Name, що вводиться при генерації запиту на сертифікат для відповідного клієнта. Можливість дублювання Common Name у декількох клієнтів визначається конфігурацією сервера. Для генерації запиту на сертифікат та закритого ключа, а також підписання запиту на сертифікат і генерації сертифіката для клієнта Client необхідно виконати наступні команди, перебуваючи в папці /usr/local/etc/openvpn:

openssl req -new -nodes -keyout keys/KClient.pem -out req/RClient.pem

openssl ca -batch -config openssl.cnf -out certs/CClient.pem -infiles req/RClient.pem

Для перегляду згенерованих запиту на сертифікат, закритого ключа і сертифіката клієнта Client необхідно виконати наступні команди, перебуваючи в папці /usr/local/etc/openvpn:

openssl req -noout -text -in req/RClient.pem (для запиту на сертифікат)

openssl rsa -noout -text -in keys/KClient.pem (для замкненого ключа)

openssl x509 -noout -text -in certs/CClient.pem (для сертифікату)

На даному етапі для розглянутого випадку необхідно створити три групи, що складаються із запиту на сертифікат/закритого ключа/сертифікату, з іменами Rclient1/Kclient1/Cclient1, Rclient2/Kclient2/Cclient2 і Rclient3/Kclient3/Cclient3 для філії № 1 (Common Name - client1 ), для філії № 2 (Common Name - client2) і для системного адміністратора (Common Name - client3), відповідно.

Створення списку відкликання сертифікатів

Для створення списку відкликання сертифікатів необхідно виконати наступну команду, перебуваючи в папці /usr/local/etc/openvpn:

openssl ca -config openssl.cnf -gencrl -out crl/crl.pem

Команда ca з ключем-gencrl змушує OpenSSL створити список відкликання сертифікатів, ключі: -config розглянуто вище, -out - задає місцезнаходження списку відкликання сертифікатів. Дана команда створює порожній список відкликання сертифікатів. Для того, щоб відкликати сертифікат клієнта Client необхідно виконати наступну команду, перебуваючи в папці /usr/local/etc/openvpn:

openssl ca -config openssl.cnf -revoke certs/CClient.pem

Команда ca з ключем-revoke змушує OpenSSL відкликати заданий сертифікат, ключ-config розглянуто вище. Щоб переглянути список відкликаних сертифікатів необхідно виконати наступну команду, перебуваючи в папці /usr/local/etc/openvpn:

openssl crl -noout -text -in crl/crl.pem

Створення статичної ключа HMAC

Для створення статичного ключа HMAC, що забезпечує додатковий захист від DoS-атак і флудинг UDP-портів, необхідно виконати наступну команду, перебуваючи в папці /usr/local/etc/openvpn:

openvpn --genkey --secret ta.key

Файл конфігурації сервера

Типово конфігурація сервера OpenVPN зберігається у файлі openvpn.conf, який повинен знаходиться в папці /usr/local/etc/openvpn. У розглянутому випадку файл конфігурації має наступний вигляд:

dev tun

local <Зовнішня IP-адреса сервера>

port 1194

proto udp

server 10.0.0.0 255.255.255.0

push "route 10.0.0.0 255.255.255.0"

route 192.168.1.0 255.255.255.0

route 192.168.2.0 255.255.255.0

client-config-dir ccd

client-to-client

tls-server

dh /usr/local/etc/openvpn/dh2048.pem

ca /usr/local/etc/openvpn/CA_cert.pem

cert /usr/local/etc/openvpn/certs/server.pem

key /usr/local/etc/openvpn/keys/server.pem

crl-verify /usr/local/etc/openvpn/crl/crl.pem

tls-auth /usr/local/etc/openvpn/ta.key 0

comp-lzo

keepalive 10 120

tun-mtu 1500

mssfix 1450

persist-key

persist-tun

user openvpn

group openvpn

verb 3

У даному файлі задані такі значення параметрів сервера OpenVPN: dev - інтерфейс OpenVPN, local і port - IP-адреса і порт, на яких OpenVPN приймає вхідні з'єднання, proto - протокол (в даному випадку UDP), server - пул IP-адрес, виділений для віртуальної приватної мережі і автоматично розподіляється між клієнтами, push - команда OpenVPN, передана клієнту і виконувана клієнтом (у даному випадку "route 10.0.0.0 255.255.255.0" додає на стороні клієнта маршрут до віртуальної приватної мережі), route - додає на стороні сервера маршрути до локальних підмереж, які перебувають за клієнтами, client-config-dir - папка з файлами конфігурації клієнтів, client-to-client - дозвіл клієнтам "бачити" один одного (природно, при наявності відповідних правил маршрутизації), tls-server - включення підтримки TLS; dh - місцезнаходження файлу параметрів Діффі-Хелмана, ca - місцезнаходження самоподпісного довіреної сертифікату (CA), cert - місцезнаходження сертифіката сервера, key - місцезнаходження закритого ключа сервера, crl-verify - місцезнаходження списку відкликання сертифікатів, tls-auth - місцезнаходження статичного ключа HMAC, comp-lzo - використання LZO-компресії трафіку, keeplive - підтримка з'єднання (в даному випадку відправка пінгів кожні 10 секунд, і закриття з'єднання через дві хвилини після відсутності відповідних пакетів, як сервером, так і клієнтами), tun-mtu і mssfix - параметри передачі даних по тунелю, persist-tun - не закривати/відкривати по-новій tun-пристрій при отриманні сигналу SIGUSR1 (перезапуск без привілеїв root) або при виконанні ping-restarts, user і group - користувач і група, від імені яких працює OpenVPN після запуску (запуск виконується під root'ом), verb - рівень деталізації повідомлень, видаваних OpenVPN в /var/log/messages.

Файли конфігурації клієнтів

Файли конфігурації клієнтів є текстовими файлами і містять команди, які виконуються сервером при підключенні клієнтів. Імена файлів конфігурації клієнтів повинні відповідати Common Name клієнтів, тобто при підключенні клієнта з Common Name client1 сервер виконає команди, задані у файлі client1 і т.д. Файли конфігурації клієнтів повинні знаходитися в папці /usr/local/etc/openvpn/ccd. Для розглянутого випадку необхідно створити три файли конфігурації клієнтів client1-client3:

# cd /usr/local/etc/openvpn/ccd

# touch client1 client2 client3

Файл client1 повинен містити дві команди: додаючи клієнту маршрут до локальної підмережі центрального офісу, а також визначальну адресу локальної підмережі, що знаходиться за клієнтом:

push "route 192.168.0.0 255.255.255.0"

iroute 192.168.1.0 255.255.255.0

Файл client2 аналогічний файлу client1 за винятком адреси локальної підмережі, що знаходиться за клієнтом:

push "route 192.168.0.0 255.255.255.0"

iroute 192.168.2.0 255.255.255.0

Файл client3 повинен містити команди, що додають клієнту маршрути до локальних підмереж центрального офісу і обох філій:

push "route 192.168.0.0 255.255.255.0"

push "route 192.168.1.0 255.255.255.0"

push "route 192.168.2.0 255.255.255.0"

Існують і інші способи завдання маршрутів, а також інші команди, які можуть бути присутніми у файлах конфігурації клієнтів. На цей рахунок найкраще уважно вивчити OpenVPN Man Page і HOWTO.

Написано пізніше: у зв'язку з часто повторюваними питаннями додав замітку Призначення статичних IP-адрес клієнтам OpenVPN.

Автоматичний запуск сервера

Для автоматичного запуску сервера OpenVPN при завантаженні операційної системи необхідно додати рядок openvpn_enable="YES" у файл /etc/rc.conf.

Зауваження по налаштуванню брандмауерів

Для коректної роботи сервера OpenVPN необхідно внести такі зміни в налаштування брандмауера:

1. Дозволити проходження будь-якого трафіку через інтерфейс OpenVPN;

2. Дозволити проходження UDP-трафіку на зовнішній адресу сервера порт 1194;

3. Дозволити проходження будь-якого трафіку з віртуальної приватної мережі в локальну підмережа;

4. Дозволити проходження будь-якого трафіку з локальної підмережі у віртуальну приватну мережу;

5. Дозволити проходження будь-якого трафіку з локальної підмережі філії № 1 в локальну підмережа;

6. Дозволити проходження будь-якого трафіку з локальної підмережі в локальну підмережа філії № 1;

7. Дозволити проходження будь-якого трафіку з локальної підмережі філії № 2 в локальну підмережа;

8. Дозволити проходження будь-якого трафіку з локальної підмережі в локальну підмережа філії № 2.

Для ipfw потрібно додати наступні правила:

/sbin/ipfw -q add pass ip from any to any via ${vif}

/sbin/ipfw -q add pass udp from any to ${oip} 1194 in via ${oif}

/sbin/ipfw -q add pass ip from ${vnet} to ${inet} out via ${iif}

/sbin/ipfw -q add pass ip from ${inet} to ${vnet} in via ${iif}

/sbin/ipfw -q add pass ip from 192.168.1.0/24 to ${inet} out via ${iif}

/sbin/ipfw -q add pass ip from ${inet} to 192.168.1.0/24 in via ${iif}

/sbin/ipfw -q add pass ip from 192.168.2.0/24 to ${inet} out via ${iif}

/sbin/ipfw -q add pass ip from ${inet} to 192.168.2.0/24 in via ${iif}

Змінні shell мають такі значення: oip - зовнішній IP-адресу сервера, inet - адреса локальної підмережі (у нашому випадку - 192.168.0.0/24), vnet - адреса віртуальної приватної мережі (в нашому випадку 10.0.0.0/24), iif - ім'я внутрішнього інтерфейсу сервера (наприклад, rl1), oif - ім'я зовнішнього інтерфейсу сервера (наприклад, rl0), vif - ім'я інтерфейсу OpenVPN (наприклад, tun0).

Налаштування брандмауерів клієнтів виконується аналогічно. Правила, починаючи з п'ятого, залежать від реалізованої політики маршрутизації. Для нашого випадку правила ipfw для клієнта client1 будуть мати вигляд (не забудьте, що тепер мінлива shell inet визначає адресу локальної підмережі клієнта client1 - 192.168.1.0/24):

/sbin/ipfw -q add pass ip from any to any via ${vif}

/sbin/ipfw -q add pass udp from any to ${oip} 1194 in via ${oif}

/sbin/ipfw -q add pass ip from ${vnet} to ${inet} out via ${iif}

/sbin/ipfw -q add pass ip from ${inet} to ${vnet} in via ${iif}

/sbin/ipfw -q add pass ip from 192.168.0.0/24 to ${inet} out via ${iif}

/sbin/ipfw -q add pass ip from ${inet} to 192.168.0.0/24 in via ${iif}

Правила ipfw для клієнта client2 не відрізняються від правил для клієнта client1 (не забудьте, що тепер мінлива shell inet визначає адресу локальної підмережі клієнта client2 - 192.168.2.0/24).

Передача ключових файлів клієнту

Для передачі файлів клієнту краще використовувати який-небудь твердий носій, наприклад дискету, але ні в якому разі не мережу Інтернет. Щоб скопіювати файли, необхідні клієнту Client, на дискету, потрібно виконати наступну послідовність команд:

# mount -t msdos /dev/fd0 /mnt

# cd /usr/local/etc/openvpn

# cp certs/CClient.pem /mnt

# cp keys/KClient.pem /mnt

# cp CA_cert.pem /mnt

# cp ta.key /mnt

# umount /mnt

Дані команди монтують дискету до папки /mnt, копіюють сертифікат клієнта, закритий ключ клієнта, самопідписний довірений сертифікат (CA) і статичний ключ HMAC на дискету, а потім розмонтуйте її.

Клієнтське програмне забезпечення

Якщо клієнт працює під FreeBSD, то установка клієнта OpenVPN нічим не відрізняється від установки сервера (використовується той же самий порт), якщо під Windows, є два варіанти - OpenVPN і OpenVPN GUI. Перший варіант більше підходить для постійно включених серверів (OpenVPN може бути встановлена як служба Windows), другий - для мобільних клієнтів, періодично підключаються до корпоративної мережі. Наприклад, я використовую на домашньому ноутбуці OpenVPN GUI, коли мені потрібно підключитися до корпоративної мережі. У всіх перерахованих випадках файли конфігурації мають один і той же формат. Увага: у разі використання Windows-клієнтів не забувайте використовувати у файлах конфігурації подвійні бекслеші замість одинарних Слеш, що використовуються в файлах конфігурації Unix-клієнтів.

Файл конфігурації клієнтського програмного забезпечення

Конфігурація клієнта OpenVPN зберігається у файлі openvpn.conf, який повинен знаходиться в папці /usr/local/etc/openvpn, якщо ми маємо справу з FreeBSD-клієнтом, або у файлі з довільним ім'ям і розширенням. Ovpn, який повинен знаходитися в папці C:\Program Files\OpenVPN\config, якщо при установці OpenVPN (OpenVPN GUI) не було наведено шлях, відмінний від пропонованого за замовчуванням. Розглянемо файл конфігурації клієнта client3, встановленого на ноутбук з Windows XP. Клієнт OpenVPN GUI встановлений в каталог за замовчуванням, а ключові файли, які раніше були переписані на дискету, збережені на диску P: в папці OpenVPN (я віддаю перевагу шифрувати цей диск). Для розглянутого випадку файл конфігурація клієнта OpenVPN має наступний вигляд:

client

dev tun

proto udp

remote <IP-адреса сервера OpenVPN>

tls-client

tls-remote <FQDN сервера OpenVPN>

ca "P:\\OpenVPN\\CA_cert.pem"

cert "P:\\OpenVPN\\Ссlient3.pem"

key "P:\\OpenVPN\\Kсlient3.pem"

tls-auth "P:\\OpenVPN\\ta.key" 1

ns-cert-type server

comp-lzo

tun-mtu 1500

mssfix 1450

verb 3

У даному файлі задані такі значення параметрів клієнта OpenVPN: client - спрощений варіант вказівки того, що це файл конфігурації клієнта, dev - пристрій OpenVPN, proto - протокол (в даному випадку UDP), remote - IP-адреса сервера OpenVPN, tls-client - включення підтримки TLS, tls-remote - Common Name сервера OpenVPN, ca - місцезнаходження самоподпісного довіреної сертифікату (CA), cert - місцезнаходження сертифіката клієнта, key - місцезнаходження закритого ключа клієнта, tls-auth - місцезнаходження статичного ключа HMAC, comp-lzo, tun -mtu, mssfix і verb розглянуті вище. Повторюю, файли конфігурації FreeBSD-клієнтів відрізняються тільки форматом завдання шляхів до файлів.

Читайте також:

- A) правові і процесуальні основи судово-медичної експертизи

- R – розрахунковий опір грунту основи, це такий тиск, при якому глибина зон пластичних деформацій (t) рівна 1/4b.

- Активне управління інвестиційним портфелем - теоретичні основи.

- Анатомо-фізіологічні основи статевого розвитку.

- Біологічні основи мислительної діяльності.

- Біомеханічні основи шинування при пародонтозі.

- Біохімічні основи розвитку витривалості

- Біохімічні основи розвитку силових і швидкісних якостей

- Валютний ринок, основи його функціонування. Основні види валютних операцій

- Вивчення основи слова і закінчення

- Вимоги до гірських порід основи гребель

- Виникнення права на позов і правові основи його реалізації

| <== попередня сторінка | | | наступна сторінка ==> |

| Протокол обміну ключами в Інтернет IKE | | | Предмет та функції макроекономіки. |

|

Не знайшли потрібну інформацію? Скористайтесь пошуком google: |

© studopedia.com.ua При використанні або копіюванні матеріалів пряме посилання на сайт обов'язкове. |