- Гідрологія і Гідрометрія

- Господарське право

- Економіка будівництва

- Економіка природокористування

- Економічна теорія

- Земельне право

- Історія України

- Кримінально виконавче право

- Медична радіологія

- Методи аналізу

- Міжнародне приватне право

- Міжнародний маркетинг

- Основи екології

- Предмет Політологія

- Соціальне страхування

- Технічні засоби організації дорожнього руху

- Товарознавство продовольчих товарів

Тлумачний словник

Авто

Автоматизація

Архітектура

Астрономія

Аудит

Біологія

Будівництво

Бухгалтерія

Винахідництво

Виробництво

Військова справа

Генетика

Географія

Геологія

Господарство

Держава

Дім

Екологія

Економетрика

Економіка

Електроніка

Журналістика та ЗМІ

Зв'язок

Іноземні мови

Інформатика

Історія

Комп'ютери

Креслення

Кулінарія

Культура

Лексикологія

Література

Логіка

Маркетинг

Математика

Машинобудування

Медицина

Менеджмент

Метали і Зварювання

Механіка

Мистецтво

Музика

Населення

Освіта

Охорона безпеки життя

Охорона Праці

Педагогіка

Політика

Право

Програмування

Промисловість

Психологія

Радіо

Регилия

Соціологія

Спорт

Стандартизація

Технології

Торгівля

Туризм

Фізика

Фізіологія

Філософія

Фінанси

Хімія

Юриспунденкция

ТехнологіяVPN

АНОТАЦІЯ

Сучасний світ практично не можливо уявити без використання ресурсів локальних та глобальних мереж. Ізольований комп'ютер має дуже обмежену функціональність. Справа навіть не в тім, що користувачі позбавлені можливості доступу до великих інформаційних ресурсів, розташованим на віддалених системах. Ізольована система не має необхідної в даний час гнучкості і масштабності.

Можливість обміну даними між розосередженими системами відкрила нові обрії для побудови розподілених ресурсів, їхнього адміністрування і наповнення, починаючи від розподіленого збереження інформації і закінчуючи мережним обчислювальним середовищем.

Тому поняття мережі стало повсякденним та використовуваним. Становлення фахівця у даній галузі можливе тільки через глибоке розуміння принципів роботи технологій побудови мереж та протоколів передачі даних. Отже, курсовий проект присвячений питанням побудові комп’ютерної мережі. Тут розглянуті основні принципи побудови локальних та глобальних мереж.

ІНДИВІДУАЛЬНЕЗАВДАННЯ

ЗМІСТ

ІНДИВІДУАЛЬНЕЗАВДАННЯ.. 3

ВСТУП.. 6

1 ТехнологияVPN.. 7

1.1 Технологіязахистуінформаціїнабазізахищенихвіртуальнихприватнихмереж 7

1.2Фунціїікомпонентимережі 7

1.3Туннелювання. 9

1.4ЗасобиVPN.. 11

1.5ВаріантипобудовизахищенихканалівVРN.. 13

1.6Сервісибезпекимережі 15

1.7Автентифікаціяабонентів. 16

1.8Забезпеченняконфіденційності,цілісностііавтентичностіінформації 17

1.9Авторизаціяіуправліннядоступом. 18

2.ПРОЕКТУВАННЯТАНАЛАШТУВАННЯМЕРЕЖІ 19

2.1Проектуваннямережіцентральногоофісу(LAN1) 19

2.1.1Завдання. 19

2.1.2Розрахунокмережіцентральногоофісу. 20

2.1.3Створеннясхеми. 21

2.1.4Конфігурування. 22

2.2Проектуваннямережівіддаленогоофісу(LAN2) 25

2.2.1Завдання. 25

2.2.2Розрахункиадрестамасок. 25

2.2.3Моделюваннятаконфігуруваннясхеми. 26

2.3Проектуваннямережідиспетчерськогоцентру(LAN3) 30

2.3.1Завдання. 30

2.4Організаціявзаємодіїлокальнихмереж.. 35

2.4.1Аналіззавдання. 36

ВИСНОВКИ.. 40

ЛІТЕРАТУРА.. 41

ДОДАТКИ.. 42

ДодатокА–Технічнезавдання

ДодатокБ–Схемаготовоїмережі

ДодатокВ–Конфігураційніфайлиключовихмаршрутизатори

ВСТУП

Всучасномусвітінеможливообійтисябезкомп’ютернихмереж,річвтімщонавітьдляшвидкогодоступудоданихпотрібнамережа.Будь-якакомп'ютернамережахарактеризуєтьсясвоєюархітектурою,якавизначаєтьсяїїтопологією,протоколами,інтерфейсами,мереживимитехнічнимиіпрограмнимизасобами.

Кожнаізскладовихархітектурикомп'ютерноїмережіхарактеризуєїїокремівластивості,ітількиїхсукупністьхарактеризуєвсюмережузагалом.

Курсовийпроектподіленонадвічастини:теоретичнутапрактичну.Впершійчастинірозглядаєтьсяпитаннямережевихопераційнихсистем.ОсновнимзавданнядругоїчастиникурсовогопроектуєпобудовапрацюючоїмережівсередовищіCiscoPackedTracer.ПрограмаповністювідтворюєінтерфейсреальногообладнаннякомпаніїCisco,тадозволяєпобудуватимакетвеликоїмережі.

ПісляроздачіIP-адреснеобхідноналаштуватимаршрутизаціюміжними,длятогощобпередаватиданіміжмережами.Дляцентральногоофісувикористовуваласьстатичнамаршрутизація,маршрутизаціявіддаленогоофісупобудовананаосновіалгоритмудинамічноїмаршрутизаціїOSPF.

Усімережіоб’єднуютьсязадопомогоюSERIALз’єднань.Цеканалякийорендуєтьсяупровайдератавикористовуєтьсядляз’єднаннявіддаленихмереж.

ТехнологіяVPN

1.1 Технологіязахистуінформаціїнабазізахищенихвіртуальнихприватнихмереж.Концепціяпобудовизахищенихвіртуальнихприватнихмереж-VРN

Уосновіконцепціїпобудовизахищенихвіртуальнихприватних

мереж-VPNлежитьдостатньопростаідея:якщовглобальніймережієдвавузли,якіхочутьобмінятисяінформацією,тодлязабезпеченняконфіденційностііцілісностіінформації,щопередаєтьсяповідкритихмережах,міжниминеобхіднопобудувативіртуальнийтунель,доступдоякогоповиненбутинадзвичайноутрудненийвсімможливимактивниміпасивнимзовнішнімспостерігачам.Термін«віртуальний»вказуєнате,щоз'єднанняміждвомавузламимережінеєпостійним(жорстким)ііснуєтількипідчаспроходженнятрафікапомережі.

Переваги,отримуванікомпанієюприформуваннітакихвіртуальнихтунелів,полягають,першзавсе,взначнійекономіїфінансовихкоштів,оскількивданійситуаціїкомпаніяможевідмовитисявідпобудовиабоорендидорогихвиділенихканалівзв'язкудляствореннявласнихintranet/extranetмережівикористатидляцьогодешевіInternet-канали,надійністьішвидкістьпередачіякихвбільшостісвоїйсьогоднівженепоступаютьсявиділенимлініям.ОчевиднаекономічнаефективністьвідвпровадженняVPN-технологіїактивностимулюєпідприємствадошвидкогоїївпровадження.Проце,зокрема,свідчатьавторитетнізахідніаналітики.Так,наприклад,відомийаналітик-компаніяGartnerGroupвважає,щов2004роцібільше90%компаній,щовикористовуютьInternetвкорпоративнихцілях,перейдутьнаVPN.

1.2Функціїікомпонентимережі

ЗахищеноювіртуальноюмережеюVPNназиваютьоб'єднаннялокальнихмережіокремихкомп'ютерівчерезвідкритезовнішнєсередовищепередачіінформаціївєдинувіртуальнукорпоративнумережу,щозабезпечуєбезпекуциркулюючихданих.

Припідключеннікорпоративноїлокальноїмережідовідкритоїмережівиникаютьзагрозибезпекидвохосновнихтипів:

• НСДдокорпоративнихданихвпроцесіїхпередачіповідкритіймережі;

• НСДдовнутрішніхресурсівкорпоративноїлокальноїмережі,одержуванийзловмисникомврезультатінесанкціонованоговходувцюмережу.

Забезпеченнябезпекиінформаційноївзаємодіїлокальнихмережіокремихкомп'ютерівчерезвідкритімережі,зокремачерезInternet,можливеприефективномурішеннізадачзахисту:

• інформаціївпроцесіїїпередачіповідкритихканалахзв'язку;

• підключенихдовідкритихканалівзв'язкулокальнихмережі

окремихкомп'ютеріввіднесанкціонованихдійзбокузовнішньогосередовища.

• Захистінформаціївпроцесіпередачіповідкритихканалахзв'язкузаснованийнавиконаннінаступнихосновнихфункцій:

• автентифікаціївзаємодіючихсторін;

• криптографічномузакритті(шифруванні)даних,щопередаються;

• перевірцідостовірностііцілісностідоставленоїінформації.

• Дляцихфункційхарактернийвзаємозв'язокодинзодним.Їхреалізаціязасновананавикористовуваннікриптографічнихметодівзахистуінформації,ефективністьякоїзабезпечуєтьсязарахуноксумісноговикористовуваннясиметричнихіасиметричнихкриптографічнихсистем.

• Длязахистулокальнихмережіокремихкомп'ютеріввіднесанкціонованихдійзбокузовнішньогосередовищазвичайновикористовуютьМЕ(брандмауери),щопідтримуютьбезпекуінформаційноївзаємодіїшляхомфільтраціїдвосторонньогопотокуповідомлень,атакожвиконанніфункційпосередництваприобмініінформацією.МЕрозташовуютьнастикуміжлокальноюівідкритоюмережею.Длязахистуокремоговидаленогокомп'ютера,підключеногодовідкритоїмережі,програмнезабезпеченняМЕвстановлюютьпацьомужкомп'ютері,ітакийМЕназиваєтьсяперсональним.

• ВіртуальнаприватнамережаVPNформуєтьсянаосновіканалівзв'язкувідкритоїмережі.Відкритезовнішнєсередовищепередачіінформаціїможнарозділитинасередовищешвидкісноїпередачіданих,дляякоговикористовуєтьсямережаInternet,іповільнішізагальнодоступніканализв'язку,дляякихзвичайнозастосовуютьсяканалителефонноїмережі.ЕфективністьвіртуальноїприватноїмережіУРМвизначаєтьсяступенемзахищеностіінформації,циркулюючоїповідкритихканалахзв'язку.

• Захистінформаціївпроцесіїїпередачіповідкритихканалахзаснованийнапобудовізахищенихвіртуальнихканалівзв'язку,званихтунелямиVPN.

1.3Тунелювання

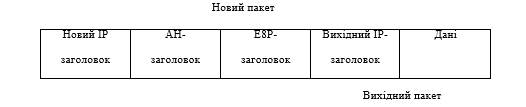

• Туннелюванняшироковикористовуєтьсядлябезпечноїпередачіданихчерезвідкритімережі.Задопомогоюцієїметодикипакетиданихпередаютьсячереззагальнодоступнумережуякпозвичномудвоточковомуз'єднанню.Міжкожноюпарою«відправник-одержувачданих»встановлюєтьсясвоєріднийтунель-безпечнелогічнез'єднання,щодозволяєінкапсулюватиданіодногопротоколувпакетиіншого.Сутьтунелюванняполягаєвтому,щоб«упакувати»порціюданих(разомізслужбовимиполями)вновий«конверт».Прицьомупакетпротоколунижчогорівняпоміщаєтьсявполіданихпакетупротоколувищогоаботакогожрівня.Слідзазначити,щотунелюваннясамепособінезахищаєданівіднесанкціонованогодоступуабоспотворення,алезабезпечуєможливістьповногокриптографічногозахиступочатковихпакетів,щоінкапсулюються.

• Щобзабезпечитиконфіденційністьпередаванняданих,відправникшифруєпочатковіпакети,упаковуєїхвзовнішнійпакетзновимІР-заголовкомівідправляєпотранзитніймережі(рис.1.1).

Рисунок1.1-Прикладпакету,підготовленогодлятунелювання

Особливістьтунелюванняполягаєутому,щоцятехнологіядозволяєзашифруватипочатковийпакетповністю,разоміззаголовком,анетількийогополеданих.Цеважливо,оскількидеякіполязаголовкамістятьінформацію,якаможебутивикористаназловмисником.Зокрема,іззаголовкапочатковогопакетуможнавитягнутивідомостіпровнутрішнюструктурумережі-даніпрокількістьпідмережівузлівіїхІР-адреси.Зловмисникодержуєшансвикористовуватитакуінформаціюприорганізаціїатакнакорпоративнумережу.

Початковийпакетіззашифрованимзаголовкомнеможнавикористовуватидляорганізаціїтранспортуванняпомережі.Томудлязахиступочатковогопакетузастосовуютьйогоінкапсуляціюітунелювання.Початковийпакетзашифровуютьповністюразоміззаголовком,апотімпоміщаютьвіншийзовнішнійпакетзвідкритимзаголовком.Длятранспортуванняданихповідкритіймережівикористовуютьсявідкритіполязаголовказовнішньогопакету.

Післяприбуттявкінцевуточкузахищеногоканалуіззовнішньогопакетувитягуютьірозшифровуютьвнутрішнійпочатковийпакетівикористовуютьйоговідновленийзаголовокдляподальшоїпередачіповнутрішніймережі(рис.1.2).

Тунелюванняможебутивикористанедлязабезпеченнянетількиконфіденційностівміступакету,алеійогоцілісностііавтентичності;прицьомуелектроннийцифровийпідписможнарозповсюдитинавсіполяпакету.

Рисунок1.2-Схемавіртуальноготунелю

Надодатокдоприхованнямережевоїструктуриміждвоматочками,тунелюванняможетакожзапобігтиможливомуконфліктуадресміждвомалокальнимимережами.Приствореннілокальноїмережі,непов'язаноїзInternet,компаніяможевикористовуватибудь-якіІР-адресидлясвоїхмережевихпристроївікомп'ютерів.Приоб'єднанніранішеізольованихмережціадресиможутьпочатиконфліктуватиодинзоднимізадресами,яківжевикористовуютьсявInternet.

Інкапсуляціяпакетіввирішуєподібнупроблему,дозволяючиприховатипервинніадресиідодатинові,унікальнівпросторіІР-адресInternet,-потімвонивикористовуютьсядляпересилкиданихпомережах,щорозділяються.СюдижвходитьзадачанастройкиІР-адресиііншихпараметрівдлямобільнихкористувачів,щопідключаютьсядолокальноїмережі.

Слідзазначити,щосаммеханізмтунелюваннянезалежитьвідтого,зякоюметоювінзастосовується.Тунелюванняможевикористовуватисянетількидлязабезпеченняконфіденційностііцілісностівсієїпорціїданих,щопередається,алеідляорганізаціїпереходуміжмережамизрізнимипротоколами(наприклад,ІРv4іІРv6).Тунелюваннядозволяєорганізуватипередачупакетіводногопротоколувлогічномусередовищі,щовикористовуєіншийпротокол.Врезультатіз'являєтьсяможливістьрозв'язатипроблемивзаємодіїдекількохрізнотипнихмереж,починаючизнеобхідностізабезпеченняцілісностііконфіденційностіданих,щопередаються,ізакінчуючиподоланнямневідповідностейзовнішніхпротоколівабосхемадресації.

Реалізаціюмеханізмутунелюванняможнапредставитиякрезультатроботипротоколівтрьохтипів:протоколу-«пасажиру»,несучогопротоколуіпротоколутунелювання.Наприклад,якпротокол-«пассажир»можебутивикористанийтранспортнийпротоколІРХ,щопереноситьданівлокальнихмережахфіліаліводногопідприємства.НайпоширенішимваріантомнесучогопротоколуєпротоколІРмережіInternet.ЯкпротоколитунелюванняможнавикористовуватипротоколиканальногорівняРРТРіL2ТР,атакожпротоколмережевогорівняІРSес.

1.4 ЗасобиVРN

Згідноконцепціївіртуальноїзахищеноїмережі,логічнаструктуракорпоративноїмережіформуєтьсятількизмережевихпристроївпідприємства,незалежновідфізичноїструктуриосновноїмережі(наприклад,Internet).

Такіпристрої,якмаршрутизаториіперемикачі,прихованівідпристроївікористувачівкорпоративноїмережі.ПрихованняінфраструктуриInternetвідVPN-додатківстаєможливимзавдякитунелюванню.

ЗахищенавіртуальнамережаУРМповиннавключатизасобизапобіганняНСДдовнутрішніхресурсівкорпоративноїлокальноїмережіідокорпоративнихданих,щопередаютьсяповідкритіймережі.Звідсивитікає,щодозасобівVPNможебутивіднесенийвельмиширокийкругпристроївзахисту:маршрутизатор(router)звбудованимиможливостямифільтраціїпакетів,proxy-сервер,багатофункціональнийМЕ,апаратнийіпрограмнийшифраторитрафіку,щопередається.

ЗасобиVPNнадзвичайнорізноманітні.Вониможутьрозрізнятисяодинвідодногопобагатьоххарактеристиках:

• точкирозміщенняVPN-пристроїв;

• типплатформи,наякійцізасобипрацюють;

• набірфункціональнихможливостей;

• вживаніпротоколиавтентифікаціїіалгоритмишифрування.

Конфігураціяіхарактеристикивіртуальноїприватноїмережібагатовчому

визначаютьсятипомвживанихVPN-пристроїв.Потехнічнійреалізаціїрозрізняютьнаступніосновнірізновиди:

• окремепрограмнерішення,якедоповнюєстандартнуопераційнусистемуфункціямиVPN;

• окремийапаратнийпристрійнаосновіспеціалізованоїОСреальногочасу,щомаєдваабобільшемережевихінтерфейсівіапаратнукриптографічнупідтримку;

• засобиVPN,вбудованівмаршрутизаторабокомутатор;

• розширенняМЕзарахунокдодатковихфункційзахищеногоканалу.

ВідомітакожкомбінованіVPN-пристрої,яківключаютьфункціїVPN,атакож

функціїмаршрутизатора,МЕізасобууправлінняпропускноюспроможністю.

VPN-пристроїможутьвиконуватиувіртуальнихприватнихмережахрольшлюзубезпекиабоклієнта.

ШлюзбезпекиVРN(securitygateway)-цемережевийпристрій,щопідключаєтьсядодвохмереж,якевиконуєфункціїшифруванняіавтентифікаціїдлячисленниххостівпозадунього.

РозміщенняшлюзубезпекиVPNвиконуєтьсятак,щобчерезньогопроходиввесьтрафік,призначенийдлявнутрішньоїкорпоративноїмережі.Мережевез'єднанняшлюзуVPNпрозоредлякористувачівпозадушлюзу;вонопредставляєтьсянимвиділеноюлінією,хочанасправдіпрокладаєтьсячерезвідкритумережузкомутацієюпакетів.АдресашлюзубезпекиVPNуказуєтьсяякзовнішняадресавхідноготунельованогопакету,авнутрішняадресапакетуєадресоюконкретногохостапозадушлюзу.

ШлюзбезпекиVPNможебутиреалізованийувиглядіокремогопрограмногорішення,окремогоапаратногопристрою,атакожувиглядімаршрутизатораабоМЕ,доповненихфункціямиVPN.

КлієнтVРNєпрограмнимабопрограмно-апаратнимкомплексом,виконуванимзвичнонабазіперсональногокомп'ютера.Йогомережевепрограмнезабезпеченнямодифікованедлявиконанняшифруванняіавтентифікаціїтрафіку,якимцейпристрійобмінюєтьсязшлюзамиVPNабоіншимиVPN-клієнтами,ЧерезвартісніобмеженняреалізаціяVPN-клієнтазвичайноєпрограмнимрішенням,щодоповнюєстандартнуопераційнусистему–Windows98/2000абоUNIX.

ТунеліVРNможутьстворюватисядлярізнихтипівкінцевихкористувачів-абоцелокальнамережаLAN(localarennetwork)з шлюзомбезпеки,абоокремікомп'ютери

видалених і мобільних користувачів.Для створеннявіртуальноїприватноїмережікрупногопідприємствапотрібніякVPN-шлюзи,такіVPN-клієнти.VPN-шлюзидоцільновикористовуватидлязахистулокальнихмережпідприємства,аVPN-клієнтивикористовуютьдлязахистувидаленихі

мобільнихкористувачів,якимвимагаєтьсявстановлюватиз'єднаннязкорпоративноюмережеючерезInternet.

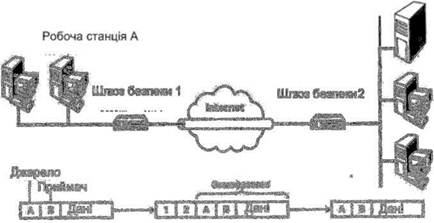

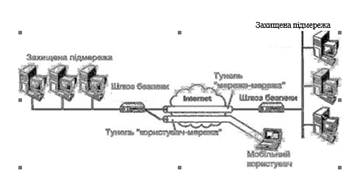

1.5ВаріантипобудовизахищенихканалівVРN

Безпекуінформаційногообмінунеобхіднозабезпечуватиякуразіоб'єднаннялокальнихмереж,такіуразідоступудолокальнихмережвидаленихабомобільнихкористувачів.ПрипроектуванніVPNзвичайнорозглядаютьсядвіосновнісхеми(рис.1.3):

· захищений віртуальний каналміжлокальнимимережами(“мережа-мережа”);

· захищений віртуальний каналміжвузломілокальноюмережею(“користувач-мережа”).

Рисунок1.3-Тунельтипу“мережа-мережа”та“користувач-мережа”

Першасхемаз'єднаннядозволяєзамінитидорогівиділенілініїміжокремимиофісамиістворитипостійнодоступнізахищеніканалиміжними.Вцьомувипадкушлюзбезпекислужитьінтерфейсомміжтунелемілокальноюмережею;користувачілокальнихмережвикористовуютьтунельдляспілкуванняодинзодним.БагатокомпанійвикористовуютьданийвиглядVPNякзамінуабодоповненнядонаявнихз'єднаньглобальноїмережі,такихякFrameRelay.

ДругасхемазахищеногоканалуVPNпризначенадлявстановленняз'єднаньзвидаленимиабомобільнимикористувачами.Створеннятунелюініціюєклієнт(видаленийкористувач).Длязв'язкузшлюзом,щозахищаєвидаленумережу,вінзапускаєнасвоємукомп'ютеріспеціальнеклієнтськепрограмнезабезпечення.ЦейвиглядVPNзамінюєсобоюкомутованіз'єднанняіможезастосовуватисяразомзтрадиційнимиметодамивидаленогодоступу.

Існуєрядваріантівсхемзахищенихвіртуальнихканалів.Упринципібудь-якийздвохвузліввіртуальноїкорпоративноїмережі,міжякимиформуєтьсязахищенийвіртуальнийканал,моженалежатикінцевійабопроміжнійточціпотокуповідомлень,щозахищається.Зпоглядузабезпеченняінформаційноїбезпекикращимєваріант,приякомукінцевіточкизахищеноготунелюспівпадаютьзкінцевимиточкамипотокуповідомлень,щозахищається.Вцьомувипадкузабезпечуєтьсязахищеністьканалууздовжвсьогошляхупроходженняпакетівповідомлень.

Протетакийваріантведедодецентралізаціїуправлінняінадмірностівитратресурсів.НеобхіднаустановказасобівстворенняУРМнакоженклієнтськийкомп'ютерлокальноїмережі.Цеускладнюєцентралізованеуправліннядоступомдокомп'ютернихресурсівінезавждивиправданеекономічно.Окремеадмініструваннякожногоклієнтськогокомп'ютеразметоюконфігураціївньомузасобівзахисту-достатньотрудомісткапроцедураувеликіймережі.

Якщоусерединілокальноїмережі,щовходитьувіртуальну,непотрібензахисттрафіку,тояккінцеваточказахищеноготунелюслідвибиратиМЕабоприкордонниймаршрутизаторцієїлокальноїмережі.Якщожпотікповідомленьусерединілокальноїмережіповиненбутизахищений,тояккінцеваточкатунелювданіймережіповиненвиступатикомп'ютер,якийбереучастьвзахищенійвзаємодії.Придоступівидаленогокористувачадолокальноїмережійогокомп'ютерповиненбутикінцевоюточкоюзахищеноговіртуальногоканалу.

Приоб'єднаннілокальнихмережтунельформуєтьсятількиміжприкордоннимипровайдерамиInternetабомаршрутизаторами(МЕ)локальноїмережі.ПривидаленомудоступідолокальноїмережітунельстворюєтьсяміжсерверомвидаленогодоступупровайдераInternet,атакожприкордоннимпровайдеромInternetабомаршрутизатором(МЕ)локальноїмережі.

Побудованіподаномуваріантувіртуальнікорпоративнімережіволодіютьхорошоюмасштабованістюікерованістю.Сформованізахищенітунеліповністюпрозорідляклієнтськихкомп'ютерівісерверівлокальноїмережі,щовходитьвтакувіртуальнумережу.Програмнезабезпеченняцихвузлівзалишаєтьсябеззмін.

ІснуючамережеваінфраструктуракорпораціїможебутипідготовленадовикористовуванняVPNякзадопомогоюпрограмного,такізадопомогоюапаратногозабезпечення.

1.6Сервісибезпекимережі

ВажливезначенняприпобудовізахищеноївіртуальноїмережіVPNмаєзадачазабезпеченняінформаційноїбезпеки.Згіднозагальноприйнятомувизначенню,підбезпекоюданихрозуміютьїхконфіденційність,цілісністьідоступність.СтосовнозадачVPNкритеріїбезпекиможутьбутивизначенітакимчином:

• конфіденційність-гарантіятого,щовпроцесіпередачіпозахищенихканалахVPNданіможутьбутивідомітількилегальнимвідправникуіодержувачу;

• цілісність-гарантіязбереженняданих,щопередаються,підчаспроходженняпозахищеномуканалуVPN.Будь-якіспробизміни,модифікації,руйнуванняабостворенняновихданихбудутьзнайденіістанутьвідомілегальнимкористувачам;

• доступність-гарантіятого,щозасоби,щовиконуютьфункціїVPN,постійнодоступнілегальнимкористувачам.ДоступністьзасобівVPNєкомплекснимпоказником,якийзалежитьвідряду

чинників:надійностіреалізації,якостіобслуговуванняіступенязахищеностісамогозасобувідзовнішніхатак.

Конфіденційністьзабезпечуєтьсязадопомогоюрізнихметодівіалгоритмівсиметричногоіасиметричногошифрування.Цілісністьданихзвичайнодосягаєтьсязадопомогоюрізнихваріантівтехнологіїелектронногопідпису,заснованихнасиметричних

і асиметричнихметодахшифруванняіодносторонніхфункціях.

Автентифікаціяздійснюєтьсянаосновібагаторазовихіодноразовихпаролів,цифровихсертифікатів,смарт-карт,протоколівстрогоїавтентифікаціїізабезпечуєвстановленняVPN-з'єднаннятількиміжлегальнимикористувачами,запобігаючидоступудозасобівVPNнебажанихосіб.

Авторизаціямаєнаувазінаданняабонентам,щовжедовелисвоюлегальність(автентичність),певнихвидівобслуговування,зокремарізнихспособівшифруванняїхтрафіку.Авторизаціяіуправліннядоступомчастореалізуютьсяоднимиітимижзасобами.

Длязабезпеченнябезпекиданих,щопередаютьсяувіртуальнихприватнихмережахповиннібутивирішенінаступніосновнізадачімережевоїбезпеки:

• взаємнаавтентифікаціяабонентівпривстановленніз'єднання;

• забезпеченняконфіденційності,цілісностііавтентичностіінформації,щопередається;

• авторизаціяіуправліннядоступом.

1.7Автентифікаціяабонентів

Процедураавтентифікації(встановленнядостовірності)дозволяєвхідлегальнимкористувачамізапобігаєдоступудомережінебажанихосіб.Автентифікаціюслідвідрізнятивідідентифікації.Сутьостанньоїполягаєвповідомленнікористувачемсистемісвогоідентифікатора,тодіякавтентифікація-цепроцедурадоказукористувачемтого,щовінсаметой,кимсебеоголошує.

Сучаснізасобиідентифікаціїіавтентифікаціїповиннізадовольнятидвомумовам:

• підтримуватипринципєдиноговходувмережу;

• бутистійкимидомережевихзагроз(пасивномуіактивномупрослуховуваннюмережі).

Принципєдиноговходувмережузаснованийнатому,щокористувачздійснюєодинлогічнийвхідвмережуіпісляуспішногопроходженняавтентифікаціїодержуєдеякийнабірдозволівподоступудомережевихресурсівнавесьчасроботивмережі.Якщовкорпоративніймережібагатоінформаційнихсервісів,щодопускаютьнезалежнийобіг,тобагатократнаідентифікаціяіавтентифікаціястаєдужеобтяжливими.Єдинийвхідвмережу-цевпершучергувимогазручностідлякористувачів.Нажаль,покивіннеставзагальноюнормою.

Другувимогуможнареалізувати,використовуючикриптографічніметоди.Вданийчасзагальноприйнятимиєпідходи,заснованінаслужбікаталогівзсертифікатамивстандартіХ.509абосистеміKerberos.

Процедуріавтентифікаціїможутьпіддаватисянетількикористувачі,алеірізнідодатки,пристроїідані.Наприклад,користувач,щозвертаєтьсяіззапитомдокорпоративногосерверуідоводитьйомусвоюдостовірність,повиненсампереконатися,щоведедіалогсамезнеобхіднимсервером.Інакшекажучи,клієнтісерверповинніпройтипроцедурувзаємноїавтентифікації.

1.8Забезпеченняконфіденційності,цілісностііавтентичностіінформації

Задачазабезпеченняконфіденційностіінформаціїполягаєвзахистіданих,щопередаються,віднесанкціонованогочитанняікопіювання.Основнимзасобомзабезпеченняконфіденційностіінформаціїєшифрування.Слідзазначити,щошифрування

цекриптографічнийбазис,якийлежитьвосновівсіхсервісівінформаційної

безпеки(системаавтентифікаціїабоавторизації,засібствореннязахищеногоканалу,спосіббезпечногозберіганняданих).

Забезпеченняцілісностіданих,щопередаються,досягаєтьсязарахунокперевіркитого,щоданівпроцесіпередачінебулиспотворенізловмисникомабочерезпомилкипередачівмережі.Звичайноконтрольцілісностівиконуєтьсяпрозоримдлядодатківчиномякчастиназагальноїпротокольноїобробки.

Автентифікаціяданихозначаєдоказїхцілісності,атакожтого,щовонипоступиливідконкретноїлюдини,якаоголосилапроце.Дляздійсненняавтентифікаціїданихзвичайновикористовуєтьсякриптографічниймеханізмелектронногоцифровогопідпису.

Необхіднозвернутиувагунате,щоукомп'ютерноїкриптографіїдвісторони-власнекриптографічнаіінтерфейсна,щозабезпечуєсполученнязіншимичастинамиінформаційноїсистеми.Стандартизаціяінтерфейсоміїхфункціональнарізноманітністьдозволитьрозроблятикриптографічнікомпоненти,якіможнабулобвбудовувативіснуючііперспективніконфігураціїVPN.

1.9Авторизаціяіуправліннядоступом

Системаавторизаціїмаєсправузлегальнимикористувачами,якіуспішнопройшлипроцедуруавтентифікації.Метасистемиавторизаціїполягаєвтому,щобнадатиконкретномулегальномукористувачутівидидоступудомережевихресурсів,якібуливизначенідляньогоадміністраторомсистеми.

Системаавторизаціїнадаєлегальнимкористувачамнетількипевніправадоступудокаталогів,файлівіпринтерів,алеірегулюєдоступдозасобівшифруванняпакетів,формуванняцифровогопідписуіпевнимVPN-пристроям.

Процедуриавторизаціїреалізуютьсяпрограмнимизасобами,вбудованимивопераційнусистемуабовдодаток.Припобудовіпрограмнихзасобівавторизаціїзастосовуютьсядвапідходи:

• централізованасхемаавторизації;

• децентралізованасхемаавторизації.

Основнепризначенняцентралізованоїсистемавторизації-реалізуватипринципєдиноговходу.Управлінняпроцесомнаданняресурсівкористувачуздійснюєтьсясервером.ЦентралізованийпідхіддопроцесуавторизаціїреалізованийвсистемахKerberos,RADIUSITAGACS.

Придецентралізованомупідходідопроцесуавторизаціїкожнаробочастанціяоснащуєтьсязасобамизахисту.Вцьомувипадкудоступдокожногододаткуповиненконтролюватисязасобамизахистутогоопераційногосередовища,вякомупрацюєданийдодаток.Адміністраторумережіналежитьконтролюватироботузасобівбезпеки,використовуванихвсіматипамидодатків.Привидаленніабододаванніновихкористувачівйомудоводитьсяконфігуруватидоступдокожноїпрограмиабосистеми.

Увеликихмережахзвичайнозастосовуєтьсякомбінованийпідхідвнаданнілегальнимкористувачамправдоступудомережевихресурсів.Сервервидаленогодоступуобмежуєдоступкористувачівдоукрупненихелементівмережі-підмережам,сегментаммережіабокорпоративнимсерверам.Коженокремийсервермережіздійснюєобмеженнядоступукористувачадосвоїхвнутрішніхресурсів-каталогів,додатківабопринтерів.

| <== попередня сторінка | | | наступна сторінка ==> |

| Самоубийством жизнь покончил, ага. Один раз из-за Нинки пытался, теперь из-за тебя. Бедняжка. | | | ПРОЕКТУВАННЯТАНАЛАШТУВАННЯМЕРЕЖІ |

|

Не знайшли потрібну інформацію? Скористайтесь пошуком google: |

© studopedia.com.ua При використанні або копіюванні матеріалів пряме посилання на сайт обов'язкове. |