- Гідрологія і Гідрометрія

- Господарське право

- Економіка будівництва

- Економіка природокористування

- Економічна теорія

- Земельне право

- Історія України

- Кримінально виконавче право

- Медична радіологія

- Методи аналізу

- Міжнародне приватне право

- Міжнародний маркетинг

- Основи екології

- Предмет Політологія

- Соціальне страхування

- Технічні засоби організації дорожнього руху

- Товарознавство продовольчих товарів

Тлумачний словник

Авто

Автоматизація

Архітектура

Астрономія

Аудит

Біологія

Будівництво

Бухгалтерія

Винахідництво

Виробництво

Військова справа

Генетика

Географія

Геологія

Господарство

Держава

Дім

Екологія

Економетрика

Економіка

Електроніка

Журналістика та ЗМІ

Зв'язок

Іноземні мови

Інформатика

Історія

Комп'ютери

Креслення

Кулінарія

Культура

Лексикологія

Література

Логіка

Маркетинг

Математика

Машинобудування

Медицина

Менеджмент

Метали і Зварювання

Механіка

Мистецтво

Музика

Населення

Освіта

Охорона безпеки життя

Охорона Праці

Педагогіка

Політика

Право

Програмування

Промисловість

Психологія

Радіо

Регилия

Соціологія

Спорт

Стандартизація

Технології

Торгівля

Туризм

Фізика

Фізіологія

Філософія

Фінанси

Хімія

Юриспунденкция

Відновлення ключів шифрування в EFS ОС Windows

В операційних системах Microsoft Windows NT (починаючи з Windows 2000 і вище), за винятком «домашних» версій (Windows XP Home Edition, Windows Vista Basic и Windows Vista Home Premium) реалізована система шифрування даних на рівні файлів Encrypting File System (EFS).

Ця система надає можливість «прозорого шифрування» даних, що зберігаються у розділах с файловою системою NTFS (New Technology File System — «файлова система нової технології», для захисту конфіденційної інформації у випадку к несанкціонованого доступу до комп’ютеру та/або дисків.

Якщо операційна система NT завантажена, то в неї ініціюються вбудовані механізми автентифікації користувачів і розмежування прав доступу до ресурсів, але в певних умовах у разі завантаження на комп’ютері іншої ОС можливий несанкціонований доступ до конфіденційної інформації.

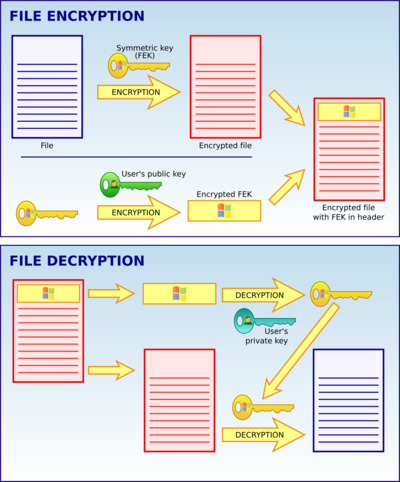

Тому в системі EFS для захисту файлів використовується симетричне шифрування, а також шифрування випадково генерованого ключу шифрування для кожного файлу за допомогою асиметричного алгоритму, також пари відкритого та особистого (секретного) ключів (рис. 1). За замовчуванням, особистий ключ користувача підлягає шифруванню за допомогою його паролю, тому рівень безпеки даних визначається стійкістю паролю.

Рис1. Схема шифрування в файлів в ОС Windows

Для шифрування файлів в EFS залежно от версії операційної системи та настроювань можуть використовуватися криптографічні алгоритми AES-128 (за замовченням), 3DES та DESX. В якості асиметричного алгоритму шифрування в EFS використовується алгоритм RSA.

Вибір алгоритмів симетричного шифрування обумовлений стандартами США та необхідністю забезпечення відповідної швидкодії порівняно з алгоритмами асиметричного шифрування. Починаючи з Windows XP, теоретично існує можливість використання сторонніх бібліотек для шифрування даних.

Випадковий ключ алгоритму симетричного шифрування файлів отримав назву File Encryption Key (FEK). Зашифрований по алгоритму RSA ключ FEK зберігаються в альтернативному потоку $EFS файлової системи NTFS.

Розшифрування даних здійснюється драйвером шифрованої файлової системи здійснюється у зворотному порядку: спочатку розшифровується FEK, використовуючи особистий ключ користувача, після чого ‑ необхідний файл за допомогою розшифрованого файлового ключа.

Драйвер файлової системи (за суттю надбудова над NTFS) забезпечує прозорість процедур шифрування/розшифрування файлів для користувачів і додатків.

Зауважимо, що в EFS не передбачено шифрування файлів, які передаються в мережі. Тому для захисту даних, які підлягають передачі слід застосовувати відповідні захищені протоколи (SSL, IPSec).

На випадок втрати особистого ключу необхідно передбачити заходи з його відновлення. Теоретично існує можливість розшифрування за допомогою майстер-ключу його зашифрованої копії, що зберігається у ядрі ОС, але відповідні механізми в Windows не розкриваються.

В плані безпечного використання наведеної криптосистеми доцільно передбачити дублювання особистого ключу на захищеному носії, або застосування схеми розподілу секрету.

Значний обсяг даних, які зберігається в комп’ютерних системах, спонукає користувачів використовувати програми-архіватори, що забезпечують більш компактне подання інформації. Додатковою функцією архіваторів WinRAR та WinZIP є шифрування інформації за допомогою ключу, що формується на основі паролю користувача.

Відновити пароль до архіву можливо за допомогою програми Advanced Archive Password Recovery. На основі даних практичного використання вказаного продукту, можливо відмітити, що розкриття паролів довжиною менше 6 символів є нескладною задачею, у той же час пошук сильного паролю довжиною від 8 символів постає практично нерозв’язною задачею для сучасних комп’ютерів. В цих умовах уявляється доцільним застосувати метод розподілу секрету для паролю довжиною від 10 символів. Це забезпечить з одного боку підвищену безпеку даних, з іншого створює можливість для відновлення паролю у випадку його втрати.

Для відновлення втрачених паролів до документів MS Office можливо скористатися спеціалізованими програмами, такими, як, наприклад, Multi Password Recovery, Advanced Office Password Recovery (розробник «Элкомсофт», сайт розробника – www.elcomsoft.ru).

Зокрема, Advanced Office Password Recovery є умовно безкоштовним продуктом. Його демонстраційну версію можливо скачати на сайті розробника, і хоча вона має суттєві обмеження ‑ розпізнаний пароль відображається не повністю, а лише його перший символ – це все ж може бути важливою підказкою.

Програма має простий та зручний користувацький інтерфейс. Зокрема, в верхній частині вікна є головне меню, команди якого забезпечують вибір режимів роботи і активізації відповідних функцій програми. Нижче є інструментальна панель, кнопки якої дублюють деякі команди головного меню.

Внизу вікна знаходиться інформаційне поле Лог, що відображає стан виконання програм та деяку інформацію о подіях: запуск програми, вибір об’єкту для розшифрування, дані про криптографічний алгоритм, розшифрований пароль тощо.

Програма реалізує наступні методи відновлення паролів:

• повний перебір всіх комбінацій;

• пошук паролю за допомогою маски, коли є певна інформація про символи на деяких місцях паролю;

• атака по словнику (найбільш поширений метод відновлення паролів).

При цьому слід мати на увазі, що необхідно оцінювати час, що необхідний для виконання завдання програмою, оскільки за певних умов її робота може статися нескінченною.

4. Рекомендації NIST щодо забезпечення безпеки ключів

Стосовно управління ключами та підвищення рівня безпеки криптографічного захисту американський інститут стандартів NIST дає наступні рекомендації:

1. Менеджмент безпеки має бути впевненим у безпеці та цілісності процесу генерації ключів.

2. Менеджмент повинен розробити ефективний план для відновлення даних на випадок нештатних ситуацій та перевірити правильність створених резервних копій ключів, включаючи зашифровані архівні дані. Наявність резервних копій дозволяє відновити зашифровані дані у випадках руйнування ключової інформації на основних носіях внаслідок помилок персоналу, апаратних або програмних збоїв.

3. Резервні копії ключів надаються лише довіреним особам.

4. Фізичний або логічний доступ до ключів можуть мати лише авторізовані уповноважені особи. Дані санкціонованого доступу або спроб нелегального доступу до ключів повинні протоколюватися.

5. Збереження ключів шифрування на локальних дисках припустимо лише у виняткових випадках за умов їх шифрування та окремого збереження ключу доступу.

6. Ключ повинен зберігатися в умовах неможливості його зловмисного або випадкового знищення або несанкціонованого копіювання. Захист від НСД вважається недостатнім, якщо неавторізований користувач має можливість дистанційно на логічно рівні або фізично змінити стан комп’ютеру, на якому зберігаються ключі, внаслідок чого дані не можуть бути розшифровані або не може бути перевірений цифровий підпис.

7. Резервна копія обов’язково повинна бути негайно змінена, якщо був змінений ключ шифрування (перевірки підпису).

8. Безпека криптографічної системи потребує виготовлення та використання ключів лише на захищеній/ безпечній системі (Secure System). Неприпустимо виготовлення ключів на комп’ютері, що має фізичне або логічне з’єднання з мережами загального користування, внаслідок чого він може бути уражений шкідливими програмами.

9. Політика безпеки ключів повинна передбачати наявність контрольованих способів (технологій) розподілу ключів, блокування старих або компрометованих ключів, а також створення нових ключів для розшифрування даних.

10. Випуск нового ключу шифрування може потребувати розшифрування архівних даних на старому ключі з наступним їх зашифруванням на новому ключі.

Вказані правила доцільно розглянути більш детально з точки зору проблем відновлення та знищення ключів, що використовуються для захисту інформації.

Переглядів: 839