- Гідрологія і Гідрометрія

- Господарське право

- Економіка будівництва

- Економіка природокористування

- Економічна теорія

- Земельне право

- Історія України

- Кримінально виконавче право

- Медична радіологія

- Методи аналізу

- Міжнародне приватне право

- Міжнародний маркетинг

- Основи екології

- Предмет Політологія

- Соціальне страхування

- Технічні засоби організації дорожнього руху

- Товарознавство продовольчих товарів

Тлумачний словник

Авто

Автоматизація

Архітектура

Астрономія

Аудит

Біологія

Будівництво

Бухгалтерія

Винахідництво

Виробництво

Військова справа

Генетика

Географія

Геологія

Господарство

Держава

Дім

Екологія

Економетрика

Економіка

Електроніка

Журналістика та ЗМІ

Зв'язок

Іноземні мови

Інформатика

Історія

Комп'ютери

Креслення

Кулінарія

Культура

Лексикологія

Література

Логіка

Маркетинг

Математика

Машинобудування

Медицина

Менеджмент

Метали і Зварювання

Механіка

Мистецтво

Музика

Населення

Освіта

Охорона безпеки життя

Охорона Праці

Педагогіка

Політика

Право

Програмування

Промисловість

Психологія

Радіо

Регилия

Соціологія

Спорт

Стандартизація

Технології

Торгівля

Туризм

Фізика

Фізіологія

Філософія

Фінанси

Хімія

Юриспунденкция

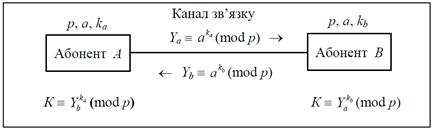

Алгоритм Діффі-Хеллмана

Діффі й Хеллман запропонували 1976 року алгоритм для створення криптографічних систем з відкритим ключем, який базується на складності обчислення дискретного логарифма. Алгоритм Діффі–Хеллмана може бути використано задля розподілу ключів (генерування секретного ключа), але його не можна використовувати для шифрування повідомлення.

Згідно з цим алгоритмом, учасники інформаційного процесу А та В домовляються щодо значення великого простого числа p і простогодискретного кореня цього числа a (рис).

Сторона А обирає випадкове число  , а сторона В – випадкове число

, а сторона В – випадкове число  у такий спосіб, щоби виконувалися умови

у такий спосіб, щоби виконувалися умови

1 <  < p – 1 та 1 <

< p – 1 та 1 <  < p – 1.

< p – 1.

Числа  та

та  тримаються сторонами А та В в секреті.

тримаються сторонами А та В в секреті.

Сторона А формує відкритий ключ за правилом

(mod p).

(mod p).

Аналогічно сторона В формує відкритий ключ за правилом

(mod p).

(mod p).

Після обміну несекретними ключами  та

та  сторони обчислюють значення секретного числа К:

сторони обчислюють значення секретного числа К:

К

(mod p)

(mod p)

(mod p);

(mod p);

К

(mod p)

(mod p)

(mod p).

(mod p).

Здобуте число К для ймовірного зловмисника є секретним, оскільки розв’язання рівнянь  та

та  для великих чисел є неможливе.

для великих чисел є неможливе.

Читайте також:

- Rete-алгоритм

- АЛГОРИТМ

- Алгоритм

- Алгоритм

- Алгоритм

- АЛГОРИТМ

- Алгоритм 1.

- Алгоритм 2

- Алгоритм RLE

- Алгоритм адресного вибору оптимального безрецептурного вітаміновмісного лікарського препарату, лікарської форми і шляху введення

- Алгоритм безпосередньої заміни

- Алгоритм Берлекемпа-Мессі

| <== попередня сторінка | | | наступна сторінка ==> |

| Алгоритми Шаміра, RSA та Діффі-Хеллмана | | | Електронний цифровий підпис. Класифікація атак на ЕЦП |

|

Не знайшли потрібну інформацію? Скористайтесь пошуком google: |

© studopedia.com.ua При використанні або копіюванні матеріалів пряме посилання на сайт обов'язкове. |