РЕЗОЛЮЦІЯ: Громадського обговорення навчальної програми статевого виховання

ЧОМУ ФОНД ОЛЕНИ ПІНЧУК І МОЗ УКРАЇНИ ПРОПАГУЮТЬ "СЕКСУАЛЬНІ УРОКИ"

ЕКЗИСТЕНЦІЙНО-ПСИХОЛОГІЧНІ ОСНОВИ ПОРУШЕННЯ СТАТЕВОЇ ІДЕНТИЧНОСТІ ПІДЛІТКІВ

Батьківський, громадянський рух в Україні закликає МОН зупинити тотальну сексуалізацію дітей і підлітків

Відкрите звернення Міністру освіти й науки України - Гриневич Лілії Михайлівні

Представництво українського жіноцтва в ООН: низький рівень культури спілкування в соціальних мережах

Гендерна антидискримінаційна експертиза може зробити нас моральними рабами

ЛІВИЙ МАРКСИЗМ У НОВИХ ПІДРУЧНИКАХ ДЛЯ ШКОЛЯРІВ

ВІДКРИТА ЗАЯВА на підтримку позиції Ганни Турчинової та права кожної людини на свободу думки, світогляду та вираження поглядів

- Гідрологія і Гідрометрія

- Господарське право

- Економіка будівництва

- Економіка природокористування

- Економічна теорія

- Земельне право

- Історія України

- Кримінально виконавче право

- Медична радіологія

- Методи аналізу

- Міжнародне приватне право

- Міжнародний маркетинг

- Основи екології

- Предмет Політологія

- Соціальне страхування

- Технічні засоби організації дорожнього руху

- Товарознавство продовольчих товарів

Тлумачний словник

Авто

Автоматизація

Архітектура

Астрономія

Аудит

Біологія

Будівництво

Бухгалтерія

Винахідництво

Виробництво

Військова справа

Генетика

Географія

Геологія

Господарство

Держава

Дім

Екологія

Економетрика

Економіка

Електроніка

Журналістика та ЗМІ

Зв'язок

Іноземні мови

Інформатика

Історія

Комп'ютери

Креслення

Кулінарія

Культура

Лексикологія

Література

Логіка

Маркетинг

Математика

Машинобудування

Медицина

Менеджмент

Метали і Зварювання

Механіка

Мистецтво

Музика

Населення

Освіта

Охорона безпеки життя

Охорона Праці

Педагогіка

Політика

Право

Програмування

Промисловість

Психологія

Радіо

Регилия

Соціологія

Спорт

Стандартизація

Технології

Торгівля

Туризм

Фізика

Фізіологія

Філософія

Фінанси

Хімія

Юриспунденкция

Класифікація комітентів і механізми автентифікації

Розглянемо основні ознаки, за якими може виконуватись автентифікація, і найбільш узагальнені структурні схеми взаємодії під час автентифікації.

Згідно [93, 12] автентифікація, залежно від особливостей її здійснення, може бути виконана такими двома способами:

- комітента представляє пред’явник, що має особисті комунікаційні взаємовідносини з перевірником, тобто здійснюється об’єктна автентифікація;

- комітент є ресурсом елементу даних, який доступний перевірнику, тобто здійснюється оригінальна ідентифікація даних.

За таких умов комітентів можна класифікувати за такими ознаками:

- згідно пасивних характеристик, які застосовуються, наприклад, такі біометричні ознаки, як відбиток пальця, сітчатка очей, особливості лиця тощо;

- у відповідності з інформацією, якою обмінюються пред’явник і перевірник, та здатністю її обробки;

- здатністю приймати та зберігати інформацію у відповідності з вимогами механізму, що застосовується;

- унікальністю можливостей у діях і поточним станом в інформаційному сенсі тощо.

Комітенти можуть застосовувати також і декілька (комбінацію) ознак, але для кожної ознаки має застосовуватись індивідуальний метод автентифікації, наприклад:

- через контроль пасивних характеристик пред’явника;

- комплексний контроль на основі застосування системи автентифікації з певною пропускною системою;

- метод одночасного застосування конфіденційних даних, наприклад, особистого ключа ЕЦП та паролю доступу до нього;

- визначення інформаційного стану, можливостей і наявності певних конфіденційних і критичних даних тощо.

Аналіз основних джерел показав, що при автентифікації можливі різні варіанти організації взаємодії окремих компонентів, автентифікація об’єктів і суб’єктів, наприклад, у локальній обчислювальній мережі (ЛОМ). Основними варіантами взаємодії можуть бути такі:

- між внутрішніми об’єктами (суб’єктами) ЛОМ взагалі, до переліку яких входять такі об’єкти: електронний засіб користувача, робоча станція, сервери застосувань, сервери баз даних, сервер безпеки тощо;

- між внутрішніми об’єктами ЛОМ, перш за все серверами застосувань, сервери баз даних, сервер безпеки тощо, захист від НСД, у яких здійснюється системою захисту інформації платформи;

- між внутрішніми та зовнішніми об’єктами різних ЛОМ тощо.

Більш детально сутність та особливості криптографічних механізмів автентифікації для вказаних різних випадків наведені в [41, 358–362].

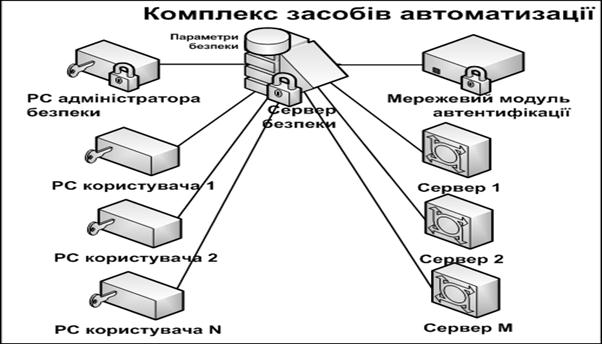

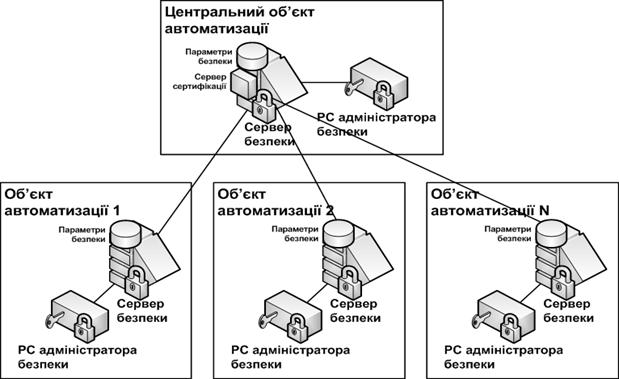

На рис. 20.8 наведено структурну схеми організації взаємодії компонентів при автентифікації в середині ЛОМ. Приклад структурної схеми взаємодії окремих компонентів при автентифікації між різними ЛОМ наведено на рис. 20.9.

На РС користувачів ЛОМ встановлюється програмний або програмно-апаратний комплекс захисту робочого місця користувача та підключений певний електронний засіб, наприклад, електронний ключ. На серверах застосувань і серверах баз даних встановлюється певний програмний або програмно-апаратний комплекс захисту сервера застосувань і підключений такий специфічний елемент, як модуль автентифікації ЛОМ. Сервер застосувань є одним із серверів, що забезпечує функціонування засобів захисту інформації в межах платформи.

На РС адміністратора безпеки ЛОМ також мають бути встановлені такі самі компоненти автентифікації, що й на РС користувачів, а також частина програмного комплексу адміністрування безпеки.

На сервері безпеки ЛОМ мають бути встановлені такі самі компоненти комплексу, що й на серверах функціональних і технологічних елементів, а також частина програмного комплексу адміністрування безпеки.

Аналіз рис. 20.8 і рис. 20.9 ЛОМ, у яких при організації взаємодії його окремих компонентів має здійснюватись автентифікація між внутрішніми об’єктами (суб’єктами) ЛОМ, дозволив виділити необхідні зв’язки. Так, згідно структурної схеми рис. 20.8 взаємодії окремих компонентів ЛОМ між різними об’єктами в процесі взаємодії взаємна автентифікація може здійснюватися між такими об’єктами:

- Сервер безпеки ЛОМ – РС ЛОМ вищого рівня;

- Сервер безпеки ЛОМ вищого рівня – РС сервера вищого рівня;

- Сервер безпеки ЛОМ вищого рівня – Сервер ЛОМ нижчого рівня;

- Сервер безпеки ЛОМ вищого рівня – РС сервера ЛОМ;

- РС сервера безпеки ЛОМ – сервер безпеки своєї ЛОМ;

- РС сервера безпеки ЛОМ – сервер безпеки ЛОМ вищого рівня;

- РС сервера безпеки ЛОМ – РС серверу безпеки ЛОМ вищого рівня;

- Сервер безпеки ЛОМ – РС сервера безпеки тієї ж ЛОМ;

- Сервер безпеки ЛОМ – сервер безпеки ЛОМ вищого рівня тощо.

Зрозуміло, що не всі взаємодії з метою автентифікації є обов’язковими або дозволеними, окрім того, залежно від вимог при автентифікації, можуть бути застосовані різні механізми й протоколи.

Рис. 20.8. Структурна схема взаємодії компонентів при автентифікації в середині ЛОМ

Рис. 20.9. Структурна схема взаємодії компонентів при автентифікації між різними ЛОМ

Читайте також:

- II. Класифікація видатків та кредитування бюджету.

- II. МЕХАНІЗМИ ФІЗІОЛОГІЧНОЇ ДІЇ НА ОРГАНІЗМ ЛЮДИНИ.

- V Процес інтеріоризації забезпечують механізми ідентифікації, відчуження та порівняння.

- V. Класифікація і внесення поправок

- V. Класифікація рахунків

- А. Структурно-функціональна класифікація нирок залежно від ступеню злиття окремих нирочок у компактний орган.

- Адміністративні провадження: поняття, класифікація, стадії

- Альдостерон та механізми ренін-ангіотензину

- Аналітичні процедури внутрішнього аудиту та їх класифікація.

- Банківська платіжна картка як засіб розрахунків. Класифікація платіжних карток

- Банківський кредит та його класифікація.

- Банківські ресурси, їх види та класифікація

| <== попередня сторінка | | | наступна сторінка ==> |

| Фази автентифікації | | | Двухкрокова аутентифікація |

|

Не знайшли потрібну інформацію? Скористайтесь пошуком google: |

© studopedia.com.ua При використанні або копіюванні матеріалів пряме посилання на сайт обов'язкове. |