РЕЗОЛЮЦІЯ: Громадського обговорення навчальної програми статевого виховання

ЧОМУ ФОНД ОЛЕНИ ПІНЧУК І МОЗ УКРАЇНИ ПРОПАГУЮТЬ "СЕКСУАЛЬНІ УРОКИ"

ЕКЗИСТЕНЦІЙНО-ПСИХОЛОГІЧНІ ОСНОВИ ПОРУШЕННЯ СТАТЕВОЇ ІДЕНТИЧНОСТІ ПІДЛІТКІВ

Батьківський, громадянський рух в Україні закликає МОН зупинити тотальну сексуалізацію дітей і підлітків

Відкрите звернення Міністру освіти й науки України - Гриневич Лілії Михайлівні

Представництво українського жіноцтва в ООН: низький рівень культури спілкування в соціальних мережах

Гендерна антидискримінаційна експертиза може зробити нас моральними рабами

ЛІВИЙ МАРКСИЗМ У НОВИХ ПІДРУЧНИКАХ ДЛЯ ШКОЛЯРІВ

ВІДКРИТА ЗАЯВА на підтримку позиції Ганни Турчинової та права кожної людини на свободу думки, світогляду та вираження поглядів

- Гідрологія і Гідрометрія

- Господарське право

- Економіка будівництва

- Економіка природокористування

- Економічна теорія

- Земельне право

- Історія України

- Кримінально виконавче право

- Медична радіологія

- Методи аналізу

- Міжнародне приватне право

- Міжнародний маркетинг

- Основи екології

- Предмет Політологія

- Соціальне страхування

- Технічні засоби організації дорожнього руху

- Товарознавство продовольчих товарів

Тлумачний словник

Авто

Автоматизація

Архітектура

Астрономія

Аудит

Біологія

Будівництво

Бухгалтерія

Винахідництво

Виробництво

Військова справа

Генетика

Географія

Геологія

Господарство

Держава

Дім

Екологія

Економетрика

Економіка

Електроніка

Журналістика та ЗМІ

Зв'язок

Іноземні мови

Інформатика

Історія

Комп'ютери

Креслення

Кулінарія

Культура

Лексикологія

Література

Логіка

Маркетинг

Математика

Машинобудування

Медицина

Менеджмент

Метали і Зварювання

Механіка

Мистецтво

Музика

Населення

Освіта

Охорона безпеки життя

Охорона Праці

Педагогіка

Політика

Право

Програмування

Промисловість

Психологія

Радіо

Регилия

Соціологія

Спорт

Стандартизація

Технології

Торгівля

Туризм

Фізика

Фізіологія

Філософія

Фінанси

Хімія

Юриспунденкция

Загальні принципи роботи із програмою ГРИФ

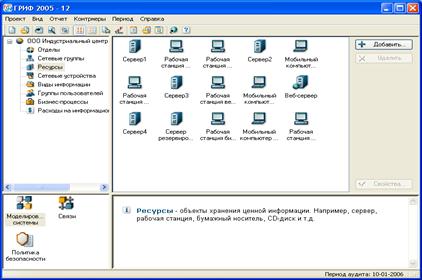

Крок 1. На першому етапі роботи із програмою користувач вносить всі об'єкти ІС підприємства: відділи, ресурси (специфічними об'єктами даної моделі є мережні групи, мережні пристрої, види інформації, групи користувачів, бізнес-процеси) як наведено на рис. 6.

Рис. 6. Типи об’єктів ІС підприємства

Крок 2. Далі користувачу необхідно проставити зв'язки, тобто визначити, до яких відділів і мережних груп ставляться ресурси, яка інформація зберігається на ресурсі і які групи користувачів мають до неї доступ. Також користувач системи вказує засоби захисту ресурсу й інформації, як наведено на рис. 7.

Рис. 7. Визначення зв’язків в ІС

Крок 3. На завершальному етапі користувач відповідає на список питань по політиці безпеки, реалізованої в системі, що дозволяє оцінити реальний рівень захищеності системи й деталізувати оцінки ризиків, як наведено на рис. 8.

Рис. 8. Список питань щодо ПБ

Наявність засобів інформаційного захисту, відзначених на першому етапі, саме по собі ще не робить систему захищеної у випадку їхнього неадекватного використання й відсутності комплексної ПБ, що враховує всі аспекти захисту інформації, включаючи питання організації захисту, фізичний безпеки, безпеки персоналу, безперервності ведення бізнесу.

У результаті виконання всіх дій за даними етапами, на виході сформована повна модель ІС із погляду ІБ з урахуванням реального виконання вимог комплексної ПБ, що дозволяє перейти до програмного аналізу введених даних для одержання комплексної оцінки ризиків і формування підсумкового звіту.

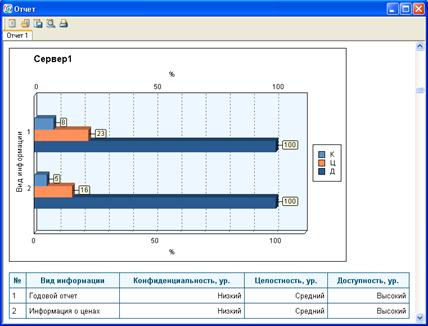

Алгоритм системи ГРИФ аналізує побудовану модель і генерує звіт, що містить значення ризику для кожного ресурсу. Конфігурації звіту може бути практично будь-який, таким чином, дозволяючи користувачу створювати як короткі звіти для керівництва, так і детальні звіти для подальшої роботи з результатами (рис. 9).

Рис. 9. Приклад звіту системи ГРИФ

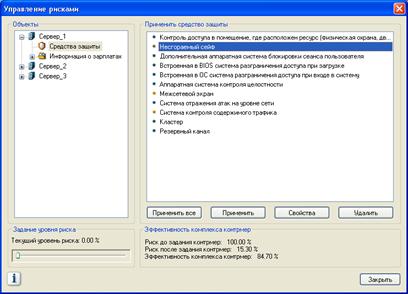

Система ГРИФ містить модуль управління ризиками, що дозволяє проаналізувати всі причини того значення ризику, що виходить після обробки алгоритмом занесених даних (рис. 10). Таким чином, знаючи причини, ви будете мати всі дані, необхідні для реалізації контрзаходів і, відповідно, зниження рівня ризику. Завдяки розрахунку ефективності кожного можливого контрзаходу, а також визначенню значення залишкового ризику, ви зможете вибрати найбільш оптимальні контрзаходи, які дозволять знизити ризик до необхідного рівня з найменшими витратами.

Рис. 10. Використання засобів захисту

У результаті роботи із системою ГРИФ будується докладний звіт про рівень ризику кожного цінного ресурсу ІС підприємства, всі причини ризику з докладним аналізом вразливостей і оцінкою економічної ефективності всіх можливих контрзаходів.

Читайте також:

- Cisco Packet Tracer - Знайомство з програмою. Інтерфейс

- II. Вимоги безпеки перед початком роботи

- II. Вимоги безпеки праці перед початком роботи

- II. ЗАГАЛЬНІ ПОЛОЖЕННЯ.

- III. Вимоги безпеки під час виконання роботи

- III. Вимоги безпеки під час виконання роботи

- Internet. - це мережа з комутацією пакетів, і її можна порівняти з організацією роботи звичайної пошти.

- IV. Вимоги безпеки під час роботи на навчально-дослідній ділянці

- VII. Прибирання робочих місць учнями (по завершенню роботи) і приміщення майстерні черговими.

- Аграрна політика як складова економічної політики держави. Сутність і принципи аграрної політики

- Аконність залишення засуджених у слідчому ізоляторі для роботи з господарського обслуговування.

- Актуальність проблеми професійної етики соціальної роботи

| <== попередня сторінка | | | наступна сторінка ==> |

| Завдання контрзаходів | | | Інтегрування і пониження порядку деяких ДР з вищими похідними. |

|

Не знайшли потрібну інформацію? Скористайтесь пошуком google: |

© studopedia.com.ua При використанні або копіюванні матеріалів пряме посилання на сайт обов'язкове. |