РЕЗОЛЮЦІЯ: Громадського обговорення навчальної програми статевого виховання

ЧОМУ ФОНД ОЛЕНИ ПІНЧУК І МОЗ УКРАЇНИ ПРОПАГУЮТЬ "СЕКСУАЛЬНІ УРОКИ"

ЕКЗИСТЕНЦІЙНО-ПСИХОЛОГІЧНІ ОСНОВИ ПОРУШЕННЯ СТАТЕВОЇ ІДЕНТИЧНОСТІ ПІДЛІТКІВ

Батьківський, громадянський рух в Україні закликає МОН зупинити тотальну сексуалізацію дітей і підлітків

Відкрите звернення Міністру освіти й науки України - Гриневич Лілії Михайлівні

Представництво українського жіноцтва в ООН: низький рівень культури спілкування в соціальних мережах

Гендерна антидискримінаційна експертиза може зробити нас моральними рабами

ЛІВИЙ МАРКСИЗМ У НОВИХ ПІДРУЧНИКАХ ДЛЯ ШКОЛЯРІВ

ВІДКРИТА ЗАЯВА на підтримку позиції Ганни Турчинової та права кожної людини на свободу думки, світогляду та вираження поглядів

- Гідрологія і Гідрометрія

- Господарське право

- Економіка будівництва

- Економіка природокористування

- Економічна теорія

- Земельне право

- Історія України

- Кримінально виконавче право

- Медична радіологія

- Методи аналізу

- Міжнародне приватне право

- Міжнародний маркетинг

- Основи екології

- Предмет Політологія

- Соціальне страхування

- Технічні засоби організації дорожнього руху

- Товарознавство продовольчих товарів

Тлумачний словник

Авто

Автоматизація

Архітектура

Астрономія

Аудит

Біологія

Будівництво

Бухгалтерія

Винахідництво

Виробництво

Військова справа

Генетика

Географія

Геологія

Господарство

Держава

Дім

Екологія

Економетрика

Економіка

Електроніка

Журналістика та ЗМІ

Зв'язок

Іноземні мови

Інформатика

Історія

Комп'ютери

Креслення

Кулінарія

Культура

Лексикологія

Література

Логіка

Маркетинг

Математика

Машинобудування

Медицина

Менеджмент

Метали і Зварювання

Механіка

Мистецтво

Музика

Населення

Освіта

Охорона безпеки життя

Охорона Праці

Педагогіка

Політика

Право

Програмування

Промисловість

Психологія

Радіо

Регилия

Соціологія

Спорт

Стандартизація

Технології

Торгівля

Туризм

Фізика

Фізіологія

Філософія

Фінанси

Хімія

Юриспунденкция

Служба безпеки

На даний час більшість локальних обчислювальних мереж під’єднана до мережі Інтернет. Проте, відсутність ефективних засобів захисту інформації в існуючих мережних протоколах приводить до різних порушень цілісності переданих даних. Тому, розширення спектру і підвищення вимог до рівня конфіденційності мережних застосувань обумовлює необхідність використання спеціальних технічних засобів для розмежування доступу до інформаційних ресурсів і контролю обміну даними між різними комп'ютерними мережами.

В якості таких засобів захисту широко застосовуються міжмережні екрани, що можуть називатися:

· Brandmauer (від нім. brand - горіти, mauer – стіна), найчастіше вживається як брандмауер.

· Firewall (від анг. fire - вогонь, wall - стіна), вживається як фаервол.

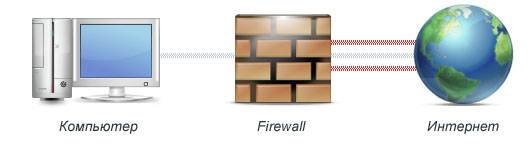

Рис. 15.2. Міжмережний екран.

Брандмауер — це система, що дозволяє розділити мережу на дві чи більше частин і реалізувати набір правил, що визначають умови проходження інформації з однієї частини мережі в іншу. Брандмауери є цілим класом систем, які за складністю є співмірними з операційною системою.

Класифікувати їх можна за виконанням:

· Програмні.

· Апаратні.

· Змішаного типу (апаратно-програмні).

За компонентною моделлю:

· Локальні. Фізичне розташування на одній машині.

· Розподілені (distributed firewall). Фізично рознесені на кілька машин.

Класифікація за рівнем, на якому функціонують брандмауери:

· Пакетний.

· Прикладний.

· Рівень з'єднання.

Розподіл на рівні є умовним, що передбачає можливість роботи одного брандмауера більш ніж на одному рівні одночасно. Практично всі сучасні брандмауери функціонують відразу на кількох рівнях, бо прагнуть розширити свою функціональність і максимально використати переваги роботи за різними схемами. Така технологія отримала назву Stateful Inspection, а брандмауери, що працюють за змішаною схемою, називаються Stateful Inspection Firewall.

Пакетний рівень

Робота на пакетному рівні полягає у фільтрації пакетів. Рішення про те, пропускати даний пакет чи ні, приймається на основі наступної інформації: IP-адреси, номери портів відправника і одержувача, прапорці. По суті, завдання адміністратора зводиться до складання простої таблиці, на підставі якої здійснюється фільтрація.

Переваги пакетного рівня:

· Низька вартість.

· Висока продуктивність.

Недоліки:

· Складність конфігурації і підтримки.

· Відсутність додаткових можливостей.

· Мережа, що впала, залишається відкритою, тобто незахищеною.

· Не захищено від фальсифікацій IP та DNS-адреси.

Прикладний рівень

Фільтрація на рівні пакетів, звичайно, є простою, але часто її буває недостатньо. Інформації мережного і транспортного рівня моделі OSI бракує для ефективної роботи, що обумовлює існування систем, що працюють на самому верхньому рівні, — прикладному.

Фактично брандмауери даного рівня це кілька окремих підсистем (application gateways — серверів прикладного рівня), за числом обслуговуваних сервісів. Між користувацьким процесом і потрібним сервісом виникає посередник, що пропускає через себе весь трафік і ухвалює рішення про його легітимність в рамках встановленої політики безпеки.

Сучасні брандмауери підтримують практично весь спектр існуючих сервісів: HTTP, FTP, SMTP, POP3, IMAP, Telnet, Gopher, Wais, Finger, News. Вони дозволяють або повністю заблокувати той чи інший сервіс, або вводити певні обмеження.

Така схема роботи забезпечує ряд додаткових можливостей в області безпеки:

1. Маскується структура мережі, що є під захистом.

2. З'являється можливість більш гнучко керувати доступом, наприклад через надання різних прав для окремих категорій користувачів тощо.

Переваги прикладного рівня:

· Маскування захищеної мережі.

· Широкі можливості (строга аутентифікація, детальне протоколювання).

· Мережа, що впала, залишається заблокованою, тобто захищеною.

Недоліки:

· Висока вартість.

· Низька продуктивність.

Рівень з'єднання

Шлюз на рівні з'єднання є системою, що транслює з'єднання зовні. При встановленні доступу користувацький процес з'єднується з брандмауером, який, у свою чергу, самостійно встановлює з'єднання із зовнішнім вузлом. Під час роботи брандмауер просто копіює вхідну/вихідну інформацію. Даний шлюз треба розглядати не як самостійний механізм, а лише як специфічне рішення деяких завдань, наприклад, для роботи з нестандартними протоколами, якщо необхідно створити систему збору статистики для певного сервісу, надати доступ лише до певних зовнішніх адрес, здійснити базовий моніторинг тощо.

На жаль, вже існують системи, що спеціально призначені для обходу такого роду обмежень. Прикладом може служити програмний комплекс AntiFirewall від iNetPrivacy Software. Він дозволяє спілкуватися за допомогою ICQ або IRC, використовувати FTP і Usenet, забирати пошту із зовнішніх серверів POP3 і IMAP (можливість відправки не надається).

Спосіб обходу є простим: трафік втілюється в протокол HTTP (який, як правило, не блокується), а конвертація відбувається на зовнішніх проксі-серверах, які встановлюють з'єднання з необхідними службами за відповідними протоколами. Така схема додатково надає наступну можливість: IP-адреса користувача маскується і забезпечується певна анонімність.

Функції брандмауерів

Ідеальний персональний брандмауер повинен виконувати шість функцій:

1. Блокування зовнішніх атак.

В ідеалі брандмауер повинен блокувати всі відомі типи атак, зокрема:

· Сканування портів.

· IP-Spoofing - заміна адреси відправника в заголовках IP пакетів.

· DoS-атака (Denial of Service — «відмова в обслуговуванні») і DDoS-атака (Distributed Denial of Service — «розподілена відмова в обслуговуванні») — це різновиди атак зловмисника на комп'ютерні системи. Метою атак є створення таких умов, при яких легітимні (правомірні) користувачі системи не можуть доступитися до ресурсів, що надаються системою, або цей доступ ускладнено.

· Підбір паролів та інше.

2. Блокування витоку інформації.

Навіть, якщо шкідливий код проник в комп'ютер (не обов'язково через мережу, а, наприклад, у вигляді вірусу на неліцензійному CD), брандмауер повинен запобігти витоку інформації і заблокувати вірусу вихід у мережу.

Читайте також:

- Cистеми безпеки торговельних підприємств

- II. Вимоги безпеки перед початком роботи

- II. Вимоги безпеки праці перед початком роботи

- III. Вимоги безпеки під час виконання роботи

- III. Вимоги безпеки під час виконання роботи

- IV. Вимоги безпеки під час роботи на навчально-дослідній ділянці

- V. Вимоги безпеки в аварійних ситуаціях

- V. Вимоги безпеки в екстремальних ситуаціях

- Абіотичні та біотичні небезпеки.

- Адміністративна служба

- Аксіоми безпеки життєдіяльності.

- Аксіоми безпеки життєдіяльності.

| <== попередня сторінка | | | наступна сторінка ==> |

| Поштова служба | | | Максимально прозора робота. |

|

Не знайшли потрібну інформацію? Скористайтесь пошуком google: |

© studopedia.com.ua При використанні або копіюванні матеріалів пряме посилання на сайт обов'язкове. |