РЕЗОЛЮЦІЯ: Громадського обговорення навчальної програми статевого виховання

ЧОМУ ФОНД ОЛЕНИ ПІНЧУК І МОЗ УКРАЇНИ ПРОПАГУЮТЬ "СЕКСУАЛЬНІ УРОКИ"

ЕКЗИСТЕНЦІЙНО-ПСИХОЛОГІЧНІ ОСНОВИ ПОРУШЕННЯ СТАТЕВОЇ ІДЕНТИЧНОСТІ ПІДЛІТКІВ

Батьківський, громадянський рух в Україні закликає МОН зупинити тотальну сексуалізацію дітей і підлітків

Відкрите звернення Міністру освіти й науки України - Гриневич Лілії Михайлівні

Представництво українського жіноцтва в ООН: низький рівень культури спілкування в соціальних мережах

Гендерна антидискримінаційна експертиза може зробити нас моральними рабами

ЛІВИЙ МАРКСИЗМ У НОВИХ ПІДРУЧНИКАХ ДЛЯ ШКОЛЯРІВ

ВІДКРИТА ЗАЯВА на підтримку позиції Ганни Турчинової та права кожної людини на свободу думки, світогляду та вираження поглядів

- Гідрологія і Гідрометрія

- Господарське право

- Економіка будівництва

- Економіка природокористування

- Економічна теорія

- Земельне право

- Історія України

- Кримінально виконавче право

- Медична радіологія

- Методи аналізу

- Міжнародне приватне право

- Міжнародний маркетинг

- Основи екології

- Предмет Політологія

- Соціальне страхування

- Технічні засоби організації дорожнього руху

- Товарознавство продовольчих товарів

Тлумачний словник

Авто

Автоматизація

Архітектура

Астрономія

Аудит

Біологія

Будівництво

Бухгалтерія

Винахідництво

Виробництво

Військова справа

Генетика

Географія

Геологія

Господарство

Держава

Дім

Екологія

Економетрика

Економіка

Електроніка

Журналістика та ЗМІ

Зв'язок

Іноземні мови

Інформатика

Історія

Комп'ютери

Креслення

Кулінарія

Культура

Лексикологія

Література

Логіка

Маркетинг

Математика

Машинобудування

Медицина

Менеджмент

Метали і Зварювання

Механіка

Мистецтво

Музика

Населення

Освіта

Охорона безпеки життя

Охорона Праці

Педагогіка

Політика

Право

Програмування

Промисловість

Психологія

Радіо

Регилия

Соціологія

Спорт

Стандартизація

Технології

Торгівля

Туризм

Фізика

Фізіологія

Філософія

Фінанси

Хімія

Юриспунденкция

Списки контролю доступу

Словникові атаки і сіль

Якщо зловмисник володіє списком паролів, зашифрованих односторонньою функцією, можлива словникова атака. Зловмисник бере набір найпоширеніших паролів, застосовує до них односторонню функцію і зберігає всі зашифровані паролі. Потім він порівнює список зашифрованих паролів із цим файлом (словником) у пошуках збігів.

Один зі способів боротьби із такою атакою пов'язаний із використанням солі (salt). Сіль - це випадковий рядок S, який додають до пароля перед шифруванням. У список шифрованих паролів заноситься рядок S + E(S + P), де P - пароль, E - функція шифрування, «+» - конкатенація рядків. Якщо кількість можливих значень солі достатньо велика, то це робить словникову атаку значно складнішою, оскільки у словник потрібно вносити результати шифрування паролів із усіма можливими значеннями солі.

Солі потрібно досить багато. Наприклад, стандартний її обсяг, прийнятий в UNIX (12 біт, що дає 4096 можливих значень), є не зовсім достатнім (є словники найуживаніших паролів, об'єднані з усіма значеннями солі).

Аутентифікація за принципом «виклик-відповідь»

Більш серйозна проблема, пов'язана із використанням описаного підходу, полягає в тому, що пароль передають мережею незашифрованим, і він може бути перехоплений зловмисником. Один зі способів вирішення цієї проблеми полягає в тому, щоб передавати мережею не паролі, а їх односторонні хеші (дайджести). Цей підхід називають аутентифікацією за принципом «виклик-відповідь» (challenge-response authentication) або дайджест-аутентифікацією .

Протокол такої аутентифікації має такий вигляд.

1. Система зберігає значення односторонньої функції від пароля Аліси F1(Ps) у базі даних облікових записів.

2. Аліса передає системі своє вхідне ім'я (відкритим текстом) і значення F1(PA), обчислене із використанням пароля РА, який вона ввела.

3. Система генерує випадкове число C, яке називають викликом (challenge), і передає його Алісі.

4. Аліса застосовує іншу односторонню функцію до значення виклику. Ha вхід цієї функції, крім виклику, передають значення F1(PA)

RA = F2(Ft(PA), С).

5. Аліса передає системі значення RA (відповідь, response).

6. Система обчислює аналогічне до RA значення Rs на підставі інформації із бази даних облікових записів

Rs= F2(F1(P5), C).

7. Якщо значення RA і Rs, отримані системою на кроках 5 і 6, збігаються, аутентифікацію вважають успішною.

Використання випадкового значення виклику в цьому разі зумовлене необхідністю запобігання атаці відтворенням (replay attack), під час якої зловмисник перехоплює інформацію, передану Алісою системі для того, щоб пізніше відіслати її самому, прикидаючись Алісою.

Цей протокол був основним підходом до аутентифікації у системах лінії Windows XP до появи Windows 2000 і дотепер підтримується у цих системах (наприклад, для локальної аутентифікації). Його надійність залежить від надійності алгоритму, використаного для односторонньої функції (перехоплення зловмисником дайджесту дасть можливість здійснити на нього словникову атаку). Зазначимо також, що в цьому разі користувач не може бути впевнений, що система насправді є тією, до якої він запитує доступ.

Більш складним протоколом аутентифікації є протокол Kerberos . Це розподілена система аутентифікації користувачів із можливістю аутентифікації клієнта і сервера. Протокол Kerberos є основним протоколом мережної аутентифікації у системах лінії Windows XP, починаючи із Windows 2000. Реалізація цього протоколу доступна і для UNIX-систем.

2.

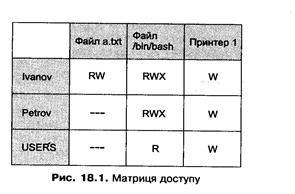

Для реалізації керування доступом операційна система має можливість визначати, що за дії і над якими об'єктами має право виконувати той чи інший користувач системи. Звичайний розподіл прав відображають у вигляді матриці доступу, у якій рядки відповідають суб'єктам авторизації (користувачам, групам користувачів тощо), стовпці - ресурсам (файлам, пристроям тощо), а на перетині рядка і стовпця зазначені права цього суб'єкта на виконання операцій над даним ресурсом (рис. 18.1).

Зберігання повної матриці контролю доступу неефективне (вона займатиме багато місця), тому звичайно використовують два базові підходи для її компактного відображення.

1. У разі реалізації списків контролю доступу (Access Control Lists, ACL) зберігаються стовпці матриці. Для кожного ресурсу задано список суб'єктів, які можуть використовувати цей ресурс.

2. У разі реалізації можливостей (capabilities) зберігаються рядки матриці. Для кожного суб'єкта задано список ресурсів, які йому дозволено використовувати.

Якщо реалізовано ACL, для кожного об'єкта задають список, що визначає, які користувачі можуть виконувати ті чи інші операції із цим об'єктом. Наприклад, для файлових систем такими об'єктами є файли або каталоги. У найзагальнішій формі елементи цього списку - це пари (користувач, набір дій), які називають елементами контролю доступу (access control elements, АСЕ).

Розглянемо деякі проблеми, які потрібно вирішити у разі реалізації списків контролю доступу.

1.Розмір списку контролю доступу має бути не надто великим, щоб система могла ефективно ним керувати.

2.Права мають бути досить гнучкими, але при цьому не дуже складними. Надмірне ускладнення системи прав звичайно призводить до того, що користувачі починають її «обходити», задаючи спрощені права; у результаті загальна безпека не підвищується, а ще більше знижується.

Вирішення цих проблем призвело до особливостей реалізації списків контролю доступу в різних OC Так, загальною концепцією у створенні списків є задання прав не лише для окремих користувачів, але й для груп користувачів, а також можливість визначити права доступу всіх користувачів системи. У деяких OC обмежують кількість елементів у списку (наприклад, в UNIX список обмежений трьома елементами). Водночас у системах лінії Windows XP можна задавати списки контролю доступу, що складаються з необмеженої кількості елементів (для окремих користувачів, груп, користувачів інших комп'ютерів тощо), і задавати різні комбінації прав - від узагальнених до детальних.

Читайте також:

- D) оснащення виробництва обладнанням, пристроями, інструментом, засобами контролю.

- IV. Питання самоконтролю.

- Автоматизація контролю та діагностування вузлів РЕА

- Антиконкурентні дії органів влади, управління і контролю

- Аудиторська оцінка системи внутрішнього контролю

- Аудиторські докази щодо тверджень керівництва у фінансових звітах отримуються безпосередньо в процесі проведення тестів контролю та процедур по суті.

- Біржова валютна торгівля та ступінь валютного регулювання і контролю

- ВАРІАНТИ ТЕСТІВ ДЛЯ ПОТОЧНОГО І ПІДСУМКОВОГО КОНТРОЛЮ ЗНАНЬ

- Ваучерна система обліку і контролю грошових коштів

- Види державного контролю

- Види економічного контролю

- Види і методи контролю у сфері послуг

| <== попередня сторінка | | | наступна сторінка ==> |

| Аутентифікація з використанням односторонніх функцій | | | Еволюція поглядів на предмет економічної теорії. |

|

Не знайшли потрібну інформацію? Скористайтесь пошуком google: |

© studopedia.com.ua При використанні або копіюванні матеріалів пряме посилання на сайт обов'язкове. |