РЕЗОЛЮЦІЯ: Громадського обговорення навчальної програми статевого виховання

ЧОМУ ФОНД ОЛЕНИ ПІНЧУК І МОЗ УКРАЇНИ ПРОПАГУЮТЬ "СЕКСУАЛЬНІ УРОКИ"

ЕКЗИСТЕНЦІЙНО-ПСИХОЛОГІЧНІ ОСНОВИ ПОРУШЕННЯ СТАТЕВОЇ ІДЕНТИЧНОСТІ ПІДЛІТКІВ

Батьківський, громадянський рух в Україні закликає МОН зупинити тотальну сексуалізацію дітей і підлітків

Відкрите звернення Міністру освіти й науки України - Гриневич Лілії Михайлівні

Представництво українського жіноцтва в ООН: низький рівень культури спілкування в соціальних мережах

Гендерна антидискримінаційна експертиза може зробити нас моральними рабами

ЛІВИЙ МАРКСИЗМ У НОВИХ ПІДРУЧНИКАХ ДЛЯ ШКОЛЯРІВ

ВІДКРИТА ЗАЯВА на підтримку позиції Ганни Турчинової та права кожної людини на свободу думки, світогляду та вираження поглядів

- Гідрологія і Гідрометрія

- Господарське право

- Економіка будівництва

- Економіка природокористування

- Економічна теорія

- Земельне право

- Історія України

- Кримінально виконавче право

- Медична радіологія

- Методи аналізу

- Міжнародне приватне право

- Міжнародний маркетинг

- Основи екології

- Предмет Політологія

- Соціальне страхування

- Технічні засоби організації дорожнього руху

- Товарознавство продовольчих товарів

Тлумачний словник

Авто

Автоматизація

Архітектура

Астрономія

Аудит

Біологія

Будівництво

Бухгалтерія

Винахідництво

Виробництво

Військова справа

Генетика

Географія

Геологія

Господарство

Держава

Дім

Екологія

Економетрика

Економіка

Електроніка

Журналістика та ЗМІ

Зв'язок

Іноземні мови

Інформатика

Історія

Комп'ютери

Креслення

Кулінарія

Культура

Лексикологія

Література

Логіка

Маркетинг

Математика

Машинобудування

Медицина

Менеджмент

Метали і Зварювання

Механіка

Мистецтво

Музика

Населення

Освіта

Охорона безпеки життя

Охорона Праці

Педагогіка

Політика

Право

Програмування

Промисловість

Психологія

Радіо

Регилия

Соціологія

Спорт

Стандартизація

Технології

Торгівля

Туризм

Фізика

Фізіологія

Філософія

Фінанси

Хімія

Юриспунденкция

Віддалена робота із ОС. Протокол SSH. Утиліта putty

Адміністратори більшості центрів обробки даних, не мають змоги фізичного доступу (підключення монітору, клавіатури, мишки тощо) до певної системи і навіть якби могли це було б дуже ускладнено так, як при цьому потрібна також фізична присутність людини біля серверу. При створені мереж, і серверів, було висунуто ідею про керування серверами віддалено, через мережу, після чого почали розроблятись певні протоколи віддаленого доступу, такі як telnet, ssh, web-доступ, термінал сервери (ОС Windows) та інші. З плином часу для unix-подібних систем було обрано як стандарт віддаленого доступу протокол ssh, який має досить широкий спектр послуг.

Secure Shell, SSH – мережевий протокол, що дозволяє проводити віддалене управління комп'ютером і передачу файлів. Схожий за функціональністю з протоколом Telnet і rlogin, проте використовує алгоритми шифрування інформації, що передається.

Криптографічний захист протоколу SSH не фіксований, можливий вибір різних алгоритмів шифрування. Клієнти і сервери, що підтримують цей протокол, доступні для різних платформ. Крім того, протокол дозволяє не тільки використовувати безпечний віддалений shell на машині, але і тунелювати графічний інтерфейс – X Tunnelling (тільки для Unix-подібних ОС або застосунків, що використовують графічний інтерфейс X Window System). Так само ssh здатний передавати через безпечний канал (Port Forwarding) будь-який інший мережевий протокол, забезпечуючи (при належній конфігурації) можливість безпечної пересилки не тільки X-інтерфейсу, але і, наприклад, звуку.

Підтримка SSH реалізована у всіх UNIX системах, і на більшості з них в числі стандартних утиліт присутні клієнт і сервер ssh. Існує безліч реалізацій SSH-клієнтів і для не-UNIX ОС. Велику популярність протокол отримав після широкого розвитку сніферів, як альтернативне небезпечному телнету рішення для управління важливими вузлами. Щоб він автоматично вмикався при кожному перезавантаженні системи FreeBSD файл /etc/rc.conf повинен містити строку sshd_enable=”YES”.

Зараз відомо дві гілки версій – 1 і 2. Проте гілка 1 зупинена, оскільки в кінці 90-х в ній було знайдено багато вразливостей, деякі з яких досі накладають серйозні обмеження на її використання, тому перспективною (такою, що розвивається) і найбезпечнішою є версія 2.

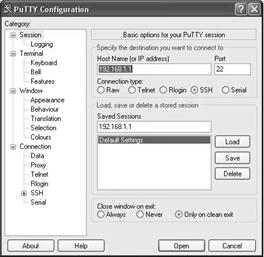

Рисунок 2.2 – Зовнішній вигляд програми Putty

Популярним клієнтом під ОС Windows являється програма Putty (див. рисунок 2.2) яка є безкоштовною з відкритим кодом.

PuTTY – клієнтська програма для роботи з мережевими протоколами SSH, Telnet, SCP, SFTP, для підключення по COM-порту і ZModem, утиліта для генерації RSA і DSA цифрових SSH-ключів.

Найбільш популярні способи використання PuTTY – це віддалене адміністрування Linux, підключення до віртуальних серверів VDS/VPS по протоколу SSH, налаштування мережевих маршрутизаторів через послідовний порт, з'єднання з віддаленими Telnet-терміналами.

PuTTY працює як під Windows, так і під Linux. А в списку сторонніх модифікацій є версії SSH-клієнта для Mac OS X, iPhone, Android, Windows Mobile, Symbian.

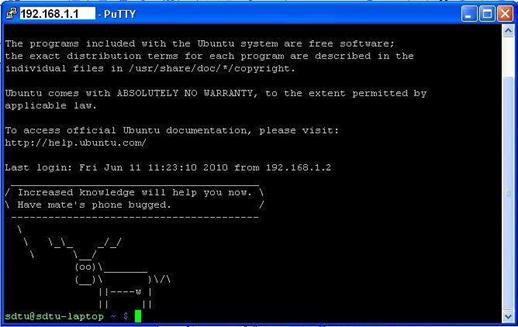

Рисунок 2.3 – Робота програми Putty

Читайте також:

- II. Будова доменної печі (ДП) і її робота

- IV. Практична робота.

- VI. Домашня робота.

- VI. Практична робота .

- VI. Практична робота .

- VI. Практична робота.

- VI. Практична робота.

- VI. Практична робота.

- VI. Практична робота.

- VI. Практична робота.

- VI. Практична робота.

- VI. Практична робота.

| <== попередня сторінка | | | наступна сторінка ==> |

| Способи інсталяції програмного забезпечення: з вихідних кодів, система портів, пакети | | | Ієрархія мережевих інтерфейсів |

|

Не знайшли потрібну інформацію? Скористайтесь пошуком google: |

© studopedia.com.ua При використанні або копіюванні матеріалів пряме посилання на сайт обов'язкове. |