МАРК РЕГНЕРУС ДОСЛІДЖЕННЯ: Наскільки відрізняються діти, які виросли в одностатевих союзах

РЕЗОЛЮЦІЯ: Громадського обговорення навчальної програми статевого виховання

ЧОМУ ФОНД ОЛЕНИ ПІНЧУК І МОЗ УКРАЇНИ ПРОПАГУЮТЬ "СЕКСУАЛЬНІ УРОКИ"

ЕКЗИСТЕНЦІЙНО-ПСИХОЛОГІЧНІ ОСНОВИ ПОРУШЕННЯ СТАТЕВОЇ ІДЕНТИЧНОСТІ ПІДЛІТКІВ

Батьківський, громадянський рух в Україні закликає МОН зупинити тотальну сексуалізацію дітей і підлітків

Відкрите звернення Міністру освіти й науки України - Гриневич Лілії Михайлівні

Представництво українського жіноцтва в ООН: низький рівень культури спілкування в соціальних мережах

Гендерна антидискримінаційна експертиза може зробити нас моральними рабами

ЛІВИЙ МАРКСИЗМ У НОВИХ ПІДРУЧНИКАХ ДЛЯ ШКОЛЯРІВ

ВІДКРИТА ЗАЯВА на підтримку позиції Ганни Турчинової та права кожної людини на свободу думки, світогляду та вираження поглядів

РЕЗОЛЮЦІЯ: Громадського обговорення навчальної програми статевого виховання

ЧОМУ ФОНД ОЛЕНИ ПІНЧУК І МОЗ УКРАЇНИ ПРОПАГУЮТЬ "СЕКСУАЛЬНІ УРОКИ"

ЕКЗИСТЕНЦІЙНО-ПСИХОЛОГІЧНІ ОСНОВИ ПОРУШЕННЯ СТАТЕВОЇ ІДЕНТИЧНОСТІ ПІДЛІТКІВ

Батьківський, громадянський рух в Україні закликає МОН зупинити тотальну сексуалізацію дітей і підлітків

Відкрите звернення Міністру освіти й науки України - Гриневич Лілії Михайлівні

Представництво українського жіноцтва в ООН: низький рівень культури спілкування в соціальних мережах

Гендерна антидискримінаційна експертиза може зробити нас моральними рабами

ЛІВИЙ МАРКСИЗМ У НОВИХ ПІДРУЧНИКАХ ДЛЯ ШКОЛЯРІВ

ВІДКРИТА ЗАЯВА на підтримку позиції Ганни Турчинової та права кожної людини на свободу думки, світогляду та вираження поглядів

Контакти

- Гідрологія і Гідрометрія

- Господарське право

- Економіка будівництва

- Економіка природокористування

- Економічна теорія

- Земельне право

- Історія України

- Кримінально виконавче право

- Медична радіологія

- Методи аналізу

- Міжнародне приватне право

- Міжнародний маркетинг

- Основи екології

- Предмет Політологія

- Соціальне страхування

- Технічні засоби організації дорожнього руху

- Товарознавство продовольчих товарів

Тлумачний словник

Авто

Автоматизація

Архітектура

Астрономія

Аудит

Біологія

Будівництво

Бухгалтерія

Винахідництво

Виробництво

Військова справа

Генетика

Географія

Геологія

Господарство

Держава

Дім

Екологія

Економетрика

Економіка

Електроніка

Журналістика та ЗМІ

Зв'язок

Іноземні мови

Інформатика

Історія

Комп'ютери

Креслення

Кулінарія

Культура

Лексикологія

Література

Логіка

Маркетинг

Математика

Машинобудування

Медицина

Менеджмент

Метали і Зварювання

Механіка

Мистецтво

Музика

Населення

Освіта

Охорона безпеки життя

Охорона Праці

Педагогіка

Політика

Право

Програмування

Промисловість

Психологія

Радіо

Регилия

Соціологія

Спорт

Стандартизація

Технології

Торгівля

Туризм

Фізика

Фізіологія

Філософія

Фінанси

Хімія

Юриспунденкция

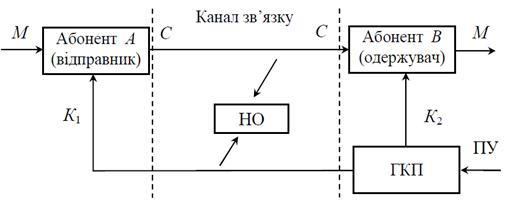

Модель криптосистеми з відкритим ключем

Асиметричні криптосистеми передбачають наявність двох ключів: відкритого, призначеного для зашифровування передаваного повідомлення, і закритого, за допомогою якого одержувач розшифровує прийняту криптограму. Несекретний ключ може передаватися відкритим каналом. Його знання не надає зловмисникові можливості дістати доступ до інформації, що міститься у повідомленні.

На рис. подано структурну схему криптосистеми з відкритим ключем.

Генератор ключової пари (ГКП) видає пару ключів (К1, К2) залежно від початкових умов (ПУ), відомих лише одержувачеві повідомлення. Відкритий ключ К1 передається відправникові незахищеним каналом зв’язку. Відправник зашифровує повідомлення М, використовуючи ключ К1. Шифртекст С передається незахищеним каналом зв’язку одержувачеві. Одержувач розшифровує криптограму (відновлюючи вихідне повідомлення), використовуючи секретний ключ К2.

Несанкціонована особа (НО) має доступ до незахищених каналів і тому може перехопити криптограму С і відкритий ключ К1. Більш того, вона може володіти алгоритмом шифрування. Єдине, чим вона не володіє, – це ключем К2.

Найбільш відомі системи з відкритим ключем:

– ранцева криптосистема Меркле–Хеллмана (Knapsack Cryptosystem);

– криптосистема RSA;

– криптосистема Ель–Гамаля (El Gamal Cryptosystem);

– криптосистема Діффі–Хеллмана (Diffie–Hellman);

– криптосистема, базована на властивостях еліптичних кривих (Elliptic

Curve Cryptosystem);

– електронно-цифровий підпис DSS (Digital Signature Standard).

Читайте також:

- CMM. Модель технологічної зрілості. Зрілі і незрілі організації.

- Demo 7: Модель OSI (модель взаімодії відкритих систем)

- G2G-модель електронного уряду

- OSI - Базова Еталонна модель взаємодії відкритих систем

- V – модель

- Абстрактна модель

- Абстрактна модель

- Абстрактна модель оптимального планування виробництва

- Американська модель соціальної відповідальності

- Аналіз динаміки ринку, модель життєвого циклу

- Англійський економіст У. Бріджез пропонує модель організаційних змін за такими напрямками.

- Англо-американська модель

| <== попередня сторінка | | | наступна сторінка ==> |

| Однонапрямлені функції та односпрямовані хеш-функції | | | Алгоритми Шаміра, RSA та Діффі-Хеллмана |

|

Не знайшли потрібну інформацію? Скористайтесь пошуком google: |

© studopedia.com.ua При використанні або копіюванні матеріалів пряме посилання на сайт обов'язкове. |