МАРК РЕГНЕРУС ДОСЛІДЖЕННЯ: Наскільки відрізняються діти, які виросли в одностатевих союзах

РЕЗОЛЮЦІЯ: Громадського обговорення навчальної програми статевого виховання

ЧОМУ ФОНД ОЛЕНИ ПІНЧУК І МОЗ УКРАЇНИ ПРОПАГУЮТЬ "СЕКСУАЛЬНІ УРОКИ"

ЕКЗИСТЕНЦІЙНО-ПСИХОЛОГІЧНІ ОСНОВИ ПОРУШЕННЯ СТАТЕВОЇ ІДЕНТИЧНОСТІ ПІДЛІТКІВ

Батьківський, громадянський рух в Україні закликає МОН зупинити тотальну сексуалізацію дітей і підлітків

Відкрите звернення Міністру освіти й науки України - Гриневич Лілії Михайлівні

Представництво українського жіноцтва в ООН: низький рівень культури спілкування в соціальних мережах

Гендерна антидискримінаційна експертиза може зробити нас моральними рабами

ЛІВИЙ МАРКСИЗМ У НОВИХ ПІДРУЧНИКАХ ДЛЯ ШКОЛЯРІВ

ВІДКРИТА ЗАЯВА на підтримку позиції Ганни Турчинової та права кожної людини на свободу думки, світогляду та вираження поглядів

РЕЗОЛЮЦІЯ: Громадського обговорення навчальної програми статевого виховання

ЧОМУ ФОНД ОЛЕНИ ПІНЧУК І МОЗ УКРАЇНИ ПРОПАГУЮТЬ "СЕКСУАЛЬНІ УРОКИ"

ЕКЗИСТЕНЦІЙНО-ПСИХОЛОГІЧНІ ОСНОВИ ПОРУШЕННЯ СТАТЕВОЇ ІДЕНТИЧНОСТІ ПІДЛІТКІВ

Батьківський, громадянський рух в Україні закликає МОН зупинити тотальну сексуалізацію дітей і підлітків

Відкрите звернення Міністру освіти й науки України - Гриневич Лілії Михайлівні

Представництво українського жіноцтва в ООН: низький рівень культури спілкування в соціальних мережах

Гендерна антидискримінаційна експертиза може зробити нас моральними рабами

ЛІВИЙ МАРКСИЗМ У НОВИХ ПІДРУЧНИКАХ ДЛЯ ШКОЛЯРІВ

ВІДКРИТА ЗАЯВА на підтримку позиції Ганни Турчинової та права кожної людини на свободу думки, світогляду та вираження поглядів

Контакти

- Гідрологія і Гідрометрія

- Господарське право

- Економіка будівництва

- Економіка природокористування

- Економічна теорія

- Земельне право

- Історія України

- Кримінально виконавче право

- Медична радіологія

- Методи аналізу

- Міжнародне приватне право

- Міжнародний маркетинг

- Основи екології

- Предмет Політологія

- Соціальне страхування

- Технічні засоби організації дорожнього руху

- Товарознавство продовольчих товарів

Тлумачний словник

Авто

Автоматизація

Архітектура

Астрономія

Аудит

Біологія

Будівництво

Бухгалтерія

Винахідництво

Виробництво

Військова справа

Генетика

Географія

Геологія

Господарство

Держава

Дім

Екологія

Економетрика

Економіка

Електроніка

Журналістика та ЗМІ

Зв'язок

Іноземні мови

Інформатика

Історія

Комп'ютери

Креслення

Кулінарія

Культура

Лексикологія

Література

Логіка

Маркетинг

Математика

Машинобудування

Медицина

Менеджмент

Метали і Зварювання

Механіка

Мистецтво

Музика

Населення

Освіта

Охорона безпеки життя

Охорона Праці

Педагогіка

Політика

Право

Програмування

Промисловість

Психологія

Радіо

Регилия

Соціологія

Спорт

Стандартизація

Технології

Торгівля

Туризм

Фізика

Фізіологія

Філософія

Фінанси

Хімія

Юриспунденкция

Визначення і аналіз загроз на об’єктах інформаційної діяльності підприємства

ВСТУП

План

ТЕХНІЧНИЙ ЗАХИСТ ІНФОРМАЦІЇ НА ОБ’ЄКТАХ ІНФОРМАЦІЙНОЇ ДІЯЛЬНОСТІ ПІДПРИЄМСТВА

ЛЕКЦІЯ 4.

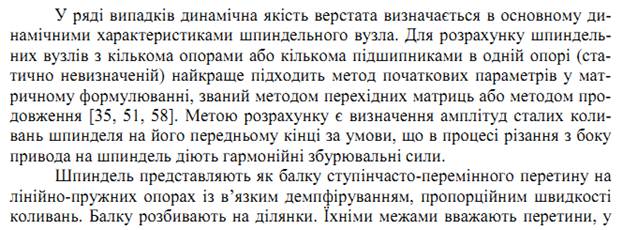

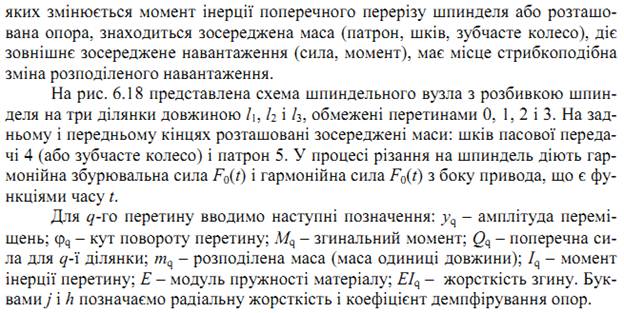

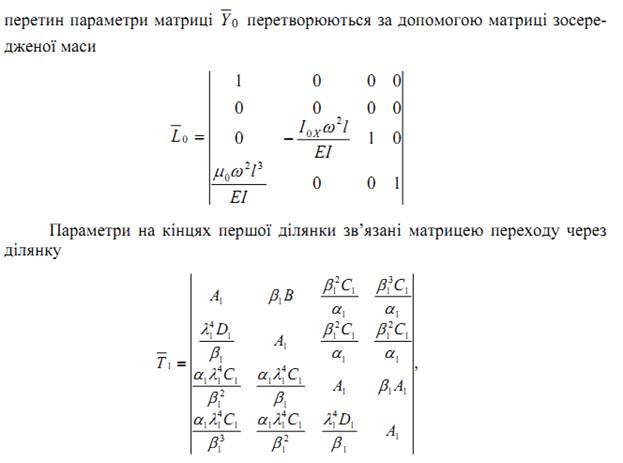

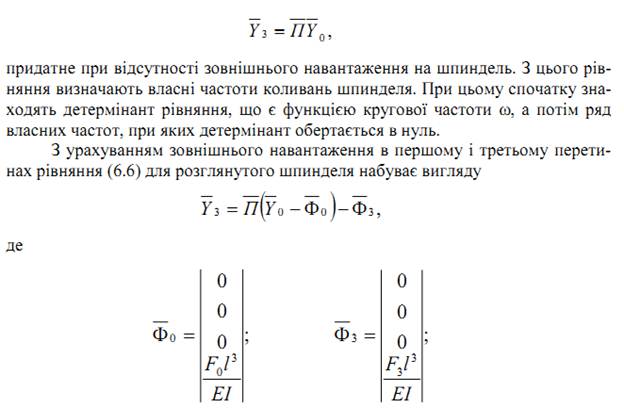

Розрахунок динамічних характеристик шпиндельного вузла

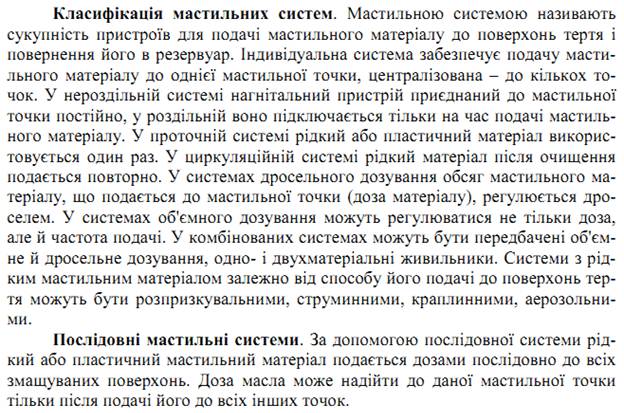

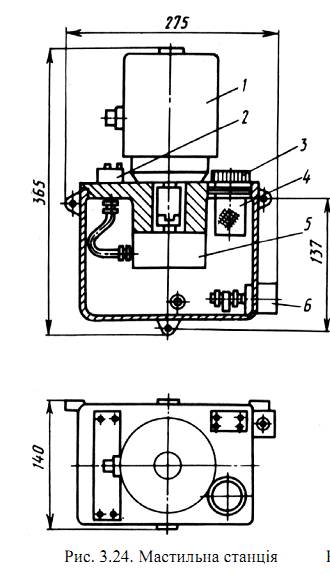

Змащувальні системи верстатів

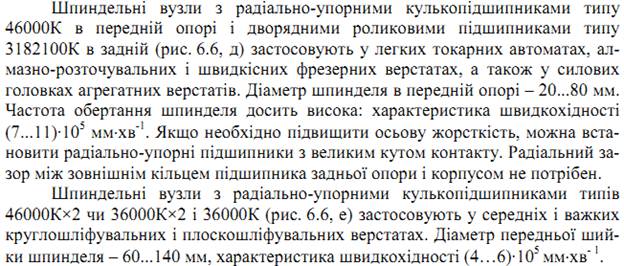

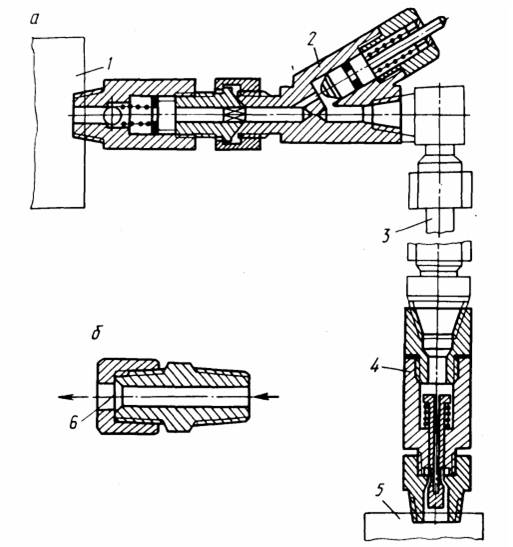

Типові компоновки шпиндельних вузлів

Рис. 1 Типові компоновки шпиндельних вузлів

Вступ.

4.1. Визначення і аналіз загроз на об’єктах інформаційної діяльності підприємства

4.2. Технічний захист інформації на об’єктах інформаційної діяльності державних підприємств України

Об’єктом технічного захисту є інформація, яка становить державну або іншу передбачену законодавством України таємницю, конфіденційна інформація, яка є державною власністю або передана державі у володіння, користування, розпорядження.

Технічний захист інформації здійснюється поетапно: перший етап – визначення і аналіз загроз; другий етап – розроблення системи ЗІ; третій етап – реалізування плану ЗІ; четвертий етап – контроль за функціонуванням та керуванням системою ЗІ.

На першому етапі здійснюється ґрунтовний аналіз об’єктів ТЗІ, ситуаційного плану, умов функціонування підприємства, оцінювання ймовірності прояву загроз та очікуваних збитків від їх реалізування, підготування даних для формування виокремленої моделі загроз.

Джерелами загроз може бути діяльність іноземних розвідок, а також навмисні або ненавмисні дії юридичних і фізичних осіб. Опис загроз і схематичне подання шляхів їх здійснення формують модель загроз.

Загрози можуть здійснюватися:

· технічними каналами побічних електромагнітних випромінювань і наведень (ПЕМВН), акустичні, оптичні, радіо-, радіотехнічні, хімічні та інші канали;

· каналами спеціального впливу шляхом формування полів і сигналів з метою руйнування системи захисту або порушення цілісності інформації;

· НСД шляхом під’єднання до апаратури та ліній зв’язку, маскуванням під зареєстрованого користувача, подоланням заходів захисту для використання інформації або нав’язуванням хибної інформації, застосуванням закладних пристроїв або програм та вкоріненням комп’ютерних вірусів.

Читайте також:

- ABC-XYZ аналіз

- I визначення впливу окремих факторів

- II. Багатофакторний дискримінантний аналіз.

- II. Визначення мети запровадження конкретної ВЕЗ з урахуванням її виду.

- II. Мотивація навчальної діяльності. Визначення теми і мети уроку

- IV група- показники надійності підприємства

- IV. Прийняття рішень у полі четвертої інформаційної ситуації

- L2.T4/1.Переміщення твердих речовин по території хімічного підприємства.

- Ocнoвнi визначення здоров'я

- SWOT-аналіз у туризмі

- SWOT-аналіз.

- Tема 4. Фації та формації в історико-геологічному аналізі

| <== попередня сторінка | | | наступна сторінка ==> |

| Особливості проведення комплексних судово-психологічних експертиз | | | Реалізування плану захисту інформації |

|

Не знайшли потрібну інформацію? Скористайтесь пошуком google: |

© studopedia.com.ua При використанні або копіюванні матеріалів пряме посилання на сайт обов'язкове. |