РЕЗОЛЮЦІЯ: Громадського обговорення навчальної програми статевого виховання

ЧОМУ ФОНД ОЛЕНИ ПІНЧУК І МОЗ УКРАЇНИ ПРОПАГУЮТЬ "СЕКСУАЛЬНІ УРОКИ"

ЕКЗИСТЕНЦІЙНО-ПСИХОЛОГІЧНІ ОСНОВИ ПОРУШЕННЯ СТАТЕВОЇ ІДЕНТИЧНОСТІ ПІДЛІТКІВ

Батьківський, громадянський рух в Україні закликає МОН зупинити тотальну сексуалізацію дітей і підлітків

Відкрите звернення Міністру освіти й науки України - Гриневич Лілії Михайлівні

Представництво українського жіноцтва в ООН: низький рівень культури спілкування в соціальних мережах

Гендерна антидискримінаційна експертиза може зробити нас моральними рабами

ЛІВИЙ МАРКСИЗМ У НОВИХ ПІДРУЧНИКАХ ДЛЯ ШКОЛЯРІВ

ВІДКРИТА ЗАЯВА на підтримку позиції Ганни Турчинової та права кожної людини на свободу думки, світогляду та вираження поглядів

- Гідрологія і Гідрометрія

- Господарське право

- Економіка будівництва

- Економіка природокористування

- Економічна теорія

- Земельне право

- Історія України

- Кримінально виконавче право

- Медична радіологія

- Методи аналізу

- Міжнародне приватне право

- Міжнародний маркетинг

- Основи екології

- Предмет Політологія

- Соціальне страхування

- Технічні засоби організації дорожнього руху

- Товарознавство продовольчих товарів

Тлумачний словник

Авто

Автоматизація

Архітектура

Астрономія

Аудит

Біологія

Будівництво

Бухгалтерія

Винахідництво

Виробництво

Військова справа

Генетика

Географія

Геологія

Господарство

Держава

Дім

Екологія

Економетрика

Економіка

Електроніка

Журналістика та ЗМІ

Зв'язок

Іноземні мови

Інформатика

Історія

Комп'ютери

Креслення

Кулінарія

Культура

Лексикологія

Література

Логіка

Маркетинг

Математика

Машинобудування

Медицина

Менеджмент

Метали і Зварювання

Механіка

Мистецтво

Музика

Населення

Освіта

Охорона безпеки життя

Охорона Праці

Педагогіка

Політика

Право

Програмування

Промисловість

Психологія

Радіо

Регилия

Соціологія

Спорт

Стандартизація

Технології

Торгівля

Туризм

Фізика

Фізіологія

Філософія

Фінанси

Хімія

Юриспунденкция

Дві пропозиції XX століття

Цей параграф значною мірою присвячено двом конкретним шифраім - одноразового блокноту і DES, та пов'язаними із ними концепціями Важливо зазначити, що ці два шифри ілюструють два різні понятя надійності. Шифр одноразового блокноту є надійним у теоретикоінформаційному сенсі, a DES ось уже двадцять років вважається надійним в обчислювальному сенсі.

3.1. Подання тексту у цифровій формі. Як ми бачили, у період класичної криптографії як правило не виникало потреби записувати відкритий текст та криптотекст якось інакше, ніж у звичайній абетці. Завдяки цьому криптограф-практик не потребував для роботи нічого, крім письмового приладдя свого часу, чого було достатньо і для шифрування, і для пересилання повідомлення. Але як тільки ми забажаємо скористатися модерними засобами зв'язку для передачі повідомлення, або доручити шифрування комп'ютерові, то виявимо, що у технічному відношенні традиційний текст не є найзручнішою формою для перетворення та передачі інформації.

З цього погляду вигіднішим є подання інформації у цифровій формі. Ідея є зовсім простою — кожен символ тексту заміняємо його номером у алфавіті. Нагадаємо, що нумерацію ми домовились починати з 0. Для прикладу, слово банан буде подане як 01 00 17 00 17. Кожна літера представлена своїм номером, записаним двома цифрами, перша з яких може бути нулем. При потребі в алфавіт можна включити окрім букв також знаки пунктуації, пропуск, цифри тощо.

Номери букв ми можемо записувати не в десятковій системі числення, а у двійковій. Для того ж слова банан матимемо запис 000001000000010001000000010001, де кожен блок із шести цифр е номером відповідної букви у двійковому записі. Таку форму подання тексту називатимемо двійковою.

Таким чином, довільний текст можна записати у двійковій формі, використовуючи всього лише два символи — 0 та 1. Ці два символи називаються бітами. Будь-яку послідовність бітів називають двійковим словом.

3.2. Шифр одноразового блокноту був винайдений у 1917 році Гілбертом Вернамом. Він використовує операцію додавання бітів за модулем 2, яку ми розглянемо перед тим як описати сам шифр. Операція позначається символом  і задається так:

і задається так:

0 0 = 0, 0

0 = 0, 0 1 = 1, 1

1 = 1, 1 1=0.

1=0.

Ми потребуємо не менше шести цифр, бо п'ятьма можна записати щонайбільше числа, в той час як українська абетка налічує 33 літери.

Поширимо цю операцію на двійкові слова однакової довжини домовившись, що додавання таких слів здійсюється побітово8. Наприклад,

001101110101100010011000111010

Для двійкових слів X і Y однакової довжини результат їх побітового додавання позначатимемо як X Y. Легко перевірити рівності X

Y. Легко перевірити рівності X Y = Y

Y = Y  X та (X

X та (X  )

)  Z = X

Z = X  (Y

(Y  Z), що справджуються для будь яких двійкових слів X, Y і Z однакової довжини. Для фіксованого k позначимо через 0 двійкове слово 000...00, що складається із k нулів. Очевидно, що для будь-якого двійкового слова X довжини k виконуються рівності Х

Z), що справджуються для будь яких двійкових слів X, Y і Z однакової довжини. Для фіксованого k позначимо через 0 двійкове слово 000...00, що складається із k нулів. Очевидно, що для будь-якого двійкового слова X довжини k виконуються рівності Х 0 = Х і Х

0 = Х і Х Х = 0.

Х = 0.

Перейдемо тепер до опису шифру. Перед шифруванням повідомлення М записують у двійковій формі. Ключем К служить довільне двійкове слово однакової з М довжини. Криптотекст С отримують побітовим додаванням повідомлення і ключа, тобто С = М К.

К.

Для прикладу, нехай ми хочемо зашифрувати слово банан. У попередньому пункті ми подали його у двійковій формі:

М = 000001000000010001000000010001.

В якості ключа виберемо

К = 001101110101100010011000111010.

Сумування цих двох двійкових послідовностей вже проведене нами вище. Отож маємо криптотекст

С = 001100110101110011011000101011.

Дешифрування у шифрі одноразового блокноту збігається із i шифруванням — щоб отримати вихідне повідомлення М, слід додати до криптотексту С той же ключ К. Це легко обгрунтувати: оскільки С = М  К, то

К, то

С  К = (М

К = (М  К)

К)  К = М

К = М (К

(К  К) = М

К) = М  0 = М.

0 = М.

Шифр одноразового блокноту е абсолютно надійним або, як ще кажуть, надійним у теоретико-інформаційному сенсі. Якщо суперник не, знає ключа К, то з підслуханого криптотексту С він зовсім нічого не може довідатись про повідомлення М. Справді, двійкове слово С могло би бути криптотекстом для будь-якого повідомлення М1, якби шифрування здійснювалось з деяким іншим ключем К', а саме К' — М’  С’ в той час як для суперника всі ключі однаково вірогідні. Наприклад, за допомогою деякого ключа К ми щойно перетворили повідомлення банан у криптотекст

С’ в той час як для суперника всі ключі однаково вірогідні. Наприклад, за допомогою деякого ключа К ми щойно перетворили повідомлення банан у криптотекст

С = 001100110101110011011000101011.

Але такий же криптотекст ми отримали б, якби зашифрували повідомлення груша з ключем

К'=- 001111100001100100000100101011.

Назва шифру походить від того, що агент, який здійснював шифрування вручну, отримував свої копії ключів записаними у блокноті. Як тільки ключ використовувався, сторінка з ним знищувалась. Зрозуміло, що шифр просто реалізується і технічними засобами. Кажуть, що саме шифр одноразового блокноту використовувався для захисту від підслуховування встановленої під час холодної війни гарячої лінії зв'язку між Москвою і Вашингтоном.

Однак обмеженість сфери застосувань шифру очевидна, оскільки він вимагає ключа такої ж довжини як саме повідомлення. З цією обставиною пов'язані дві проблеми. Перша полягає в генеруванні довгої послідовності випадкових бітів і буде розглянута нами у розділі VI. Другою проблемою є необхідність у надійному каналі для регулярного обміну довгим ключем (на зразок дипломатичної пошти). У більшості ситуацій такого каналу або взагалі нема, або ж він не є достатньо швидким.

На завершення зауважимо, що достеменно такими ж перевагами та недоліками володітиме шифр Віженера, якщо у ньому брати ключ тої ж довжини, що й повідомлення.

3.3. Кількаразове шифрування. Алгоритм, який полягає у шифруванні повідомлення за допомогою одного шифру, а потім застосуванні до отриманого криптотексту ще одного шифру називається композицією або добутком цих двох шифрів.

Компонування шифрів (утворення їх композиції) часто використовувалось у ранній криптографії. Було зауважено, скажімо, що композиція матричних шифрів обходу призводить до перестановки, яку набагато важче задати саму по собі (вправа 3.5). Корисним є також спостереження, що в результаті компонування двох блокових шифрів із взаємно простими періодами період збільшується (вправа 2.18).

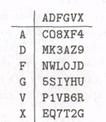

У роки І-ої світової війни з'явились подрібнюючі системи, чи не найвідомішим представником яких є шифр ADFGVX, що застосовувався німецькою армією. ADFGVX є композицією двох шифрів — підстанов і перестановки. Спочатку кожен символ повідомлення, який може бути латинською літерою або

8Не слід плутати цю операцію із звичайним додаванням чисел у двійковій системі Зокрема, при побітовому додаванні не виникає ніяких переносів у наступний розряд

десятковою цифрою, замінюється парою символів A, D, F, G, V, або X, згідно із табличкою розміру 6 на 6, як це показано на малюнку 7. Отриманий проміжний криптотекст знову зашифровується, цього разу за допомогою матричного шифру обходу.

|

Таблиця білітеральної підстановки-подрібнення.

Повідомлення:

DОN'TPUTITOFFTILLTOMORROW

Проміжний криптотекст:

FXADFAXGVAGXXGGFXGADAVAVXGGFFFFFXGADDAADVXVXADFD

G A R D E N Матриця перестановки. Запис проміжного

4 1 6 2 3 5 криптотексту рядками і зчитування колонками

F X A D F A в порядку, визначеному ключовим словом GARDEN.

X G V A G X

X G G F X G

A D A V A V

X G G F F F Криптотекст

F F X G A D X G G D G F A X D A F V F G D D F G X A

D A A D V X F A V F F X X A X F D V A X G V F D X D

V X A D F D A V G A G X A A

Малюнок 7. Шифр ADFGVX.

У 20-их роках нашого століття були винайдені роторні шифруваліні прострої, які вдосконалювалист упродовж наступних десятиліть і інтенсивно використовувались під час ІІ-ої світової війни. Прикладом може служити відомий німецький шифр Enigma. Роторні системи реалізовували багатократну композицію шифрів Віженера, що давало шифр з дуже великим періодом (див. вправу 2.13).

Частковим випадком композиції двох шифрів є послідовне застосування двічі одного й того ж шифру. Інтуїтивно правдоподібним виглядає Припущення, що подвійне шифрування збільшує надійність. Втім, наведемо кілька прикладів, що мають застерегти від поквапливих висновків з цього приводу — питання потребує акуратного розгляду у кожному конкретному випадку.

Спершу припустимо, що обидва рази шифрування здійснюється з одним і тим же ключем. Зрозуміло, що такий спосіб зовсім не ускладнює брутальну атаку — потрібно перебрати ту ж кількість ключів. Більше того, є так звані інволютивні криптосистеми, як от шифр одноразового блокноту, у яких процедура шифрування збігається з процедурою дешифрування (див. також вправу 2.15). Для таких систем подвійне шифрування залишає повідомлення незміненим!

Перспективнішим видається подвійне шифрування з незалежним вибором ключа кожного разу. Тобто, за допомогою алгоритму шифрування Е повідомлення М перетворюється у криптотекст С = Ek2(Ek1(M)), де два ключі К1 та К2 вибираютmся незалежно один від одного, дешифрування не складає труднощів: М = Dk1(Dk2(С)) (належить звернути увагу на зміну порядку, в якому застосовуються ключі).

Припустимо, що ключем служить двійкове слово довжини п. В цьому разі всіх можливих ключів є 2n, а всеможливих пар ключів є 22n. Однак це не означає, що ламання двократного шифру перебором займе 22n кроків замість 2n. Є спосіб оптимізації перевірної процедури, так звана зустрічна атака, що займає кількість кроків пропорційну до 2n, але взамін вимагає машинної пам'яті такого ж порядку. Це атака з відомим відкритим текстом, для проведення якої потрібно знати якусь пару з повідомлення М та відповідного йому криптотексту С. Зустрічна атака проходить таким чином. Маючи М і С, укладають дві таблиці. В першу поміщають значення Ек(М) для всіх можливих ключів К, а у другу — значення Dк(С) теж для всіх можливих ключів К. Обидві таблички впорядковують згідно з алфавітом, що використовується9, і шукають в них

Про методи сортування дивись [7, 62].

однакові пари Ек1(М) = Dк2(С) —- слід сподіватися таких виявиться не надто багато. Серед знайдених пар ключів (К1, К2) виявиться та, яка справді була використана при подвійному шифруванні.

Для деяких шифрів їх кількаразове застосування не збільшує надійності з тої причини, що для таких шифрів подвійне шифрування з двома ключами К1 і К2 дає той же результат, що й одноразове шифрування з деяким ключем К3, тобто, для будь-якого повідомлення М виконується і рівність Ек2(Ек1 (М)) = Екз (М). Кажуть, що такі шифри утворюють групу. Прикладом є шифр одноразового блокноту — легко перевірити, що для нього К3 = К1  К2. Іншими прикладами можуть служити шифр простої заміни, шифри зсуву, Віженера та перестановки (див. вправи 2.2, 2.4, 2.13, 2.25 і 2.27).

К2. Іншими прикладами можуть служити шифр простої заміни, шифри зсуву, Віженера та перестановки (див. вправи 2.2, 2.4, 2.13, 2.25 і 2.27).

Розробники шифрів намагаються проектувати шифр так, щоб він не утворював групи. З успішним прикладом ми ознайомимось у наступному пункті, присвяченому алгоритмові DES, який здійснює 16-кратне повторення одного й того ж циклу перетворення інформації.

3.4. DES. Стандарт шифрування даних (англійською Data Encryption Standard — DES) був розроблений у 70-х роках фахівцями з IBM і у 1976 році був прийнятий через NЬS та ANSI у якості федерального стандарту Сполучених Штатів для захисту комерційної та урядової інформації, не пов'язаної з національною безпекою. Цим актом увінчався цілий етап у розвитку криптографії — майже одночасно з 'явилися принципово нові криптосистеми з відкритим ключем, яким присвячено більшість подальших розділів цієї книжки.

Спробуємо простежити уявний шлях від шифру одноразового блокноту до криптосистеми DES. Для цього нагадаємо дві основні характеристики першого. З одного боку, шифр одноразового блокноту є абсолютно надійним, а з іншого, він далеко не завжди є практичним через велику довжину ключа. Тому перший крок є таким — довжина ключа має бути фіксованою, а шифрування має відбуватися блоками. Як і шифр одноразового блокноту, DES оперує з інформацією поданою у двійковій формі, а довжина блоку і довжина ключа вибрані рівними 64. Іншими словами, двійкове повідомлення М розбивають на блоки по 64 біти і шифрують кожен блок окремо, використовуючи один і той же двійковий ключ К довжини 64. Таким чином, повідомлення М = М1М2М3... перетворюється у криптотекст С = С1С2С3 ..., де Сі = Ек(Мі). У стандарті DES кожен блок криптотексту Сі також є двійковою послідовністю довжини 64.

Звернемося до питання вибору алгоритму Е. Апріорно він повинен задовільняти три умови: можливість дешифрування: для будь-якого ключа К різним блокам повідомлення М' і М" відповідають різні блоки криптотексту Ек(М') і Ек(М"), інакше кажучи, алгоритм Ек з будь-яким ключем здійснює перестановку двійкових послідовностей довжини 64; ефективність: і шифрування, і дешифрування відбуваються швидко; надійність: якщо ключ невідомий, то немає способу розкриття шифру. Останній пункт потребує принципового уточнення. Зрозуміло, що як би вдало алгоритм Е не був спроектований, надійність, що давалася шифром одноразового блокноту, вже буде недосяжною. Недосяжною з тої причини, що будь-який блоковий шифр можна зламати за допомогою брутальної атаки, яка у нашому випадку полягає в переборі всіх двійкових ключів К довжини 64. Про яку ж надійність йдеться? Зауважимо, що всього двійкових ключів довжини 64 є 264. Елементарні обчислення показують, що комп'ютер із тактовою частотою 100 MHz перебиратиме всі можливі ключі 264l108 секунд, тобто довше ніж 5800 років. Звичайно, повний перебір необхідний лише у найгіршому випадку. У середньому, потрібний ключ буде знайдено вдвічі швидше — приблизно за 2900 років — час, за який таємниця втратить актуальність. Якщо для шифру невідомо методу його ламання упродовж більш реалістичного терміну, то такий шифр вважають надійним в обчислювальному сенсі.

Якщо ми хочемо отримати криптосистему надійну у такому новому розумінні, зразу відмовимось від наївної спроби вдосконалити шифр одноразового блокноту і покласти Ек(Мі) = Мі К. Таке шифрування є, що приємно, дуже швидке, але, що неприйнятне, вкрай ненадійне. Для розкриття досить просумувати за модулем 2 криптотекст із самим собою, але зсунутим на 64 позиції. Із рівності К

К. Таке шифрування є, що приємно, дуже швидке, але, що неприйнятне, вкрай ненадійне. Для розкриття досить просумувати за модулем 2 криптотекст із самим собою, але зсунутим на 64 позиції. Із рівності К К = 0 випливає, що результат буде тим же, що й при сумуванні повідомлення із самим собою зсунутим на ту ж кількість позицій. Із цієї інформації, яка вже ніяк не залежить від ключа, неважко отримати саме повідомлення, запорукою чого є феномен надлишковості будь-якої природної мови.

К = 0 випливає, що результат буде тим же, що й при сумуванні повідомлення із самим собою зсунутим на ту ж кількість позицій. Із цієї інформації, яка вже ніяк не залежить від ключа, неважко отримати саме повідомлення, запорукою чого є феномен надлишковості будь-якої природної мови.

Розробники стандарту DES пропонують наступну конструкцію (подальший опис алгоритму спрощено задля акцентування найважливіших фаз його роботи).

Алгоритм Е приймає на вхід двійковий блок М довжини 64 та використовує ключ К, з якого виділяються 16 частин К1,...:К16 по 48 бітів кожна. Це так звані циклові ключі. Блок М розбивається на дві рівні частини по 32 біти: ліву L0 та праву R0. Відбувається 16 циклів

Перетворення повідомлення M=L0R0 .У і-му циклі (Li-1, Ri-1)за допомогою Кі перетворюється у (Li, Ri) наступним чином:

Li = Ri-1

Ri = Li-1 f(Ri-1, Ki)

f(Ri-1, Ki)

де f — деяка функція, що перетворює двійкові послідовності довжини 80 у двійкові послідовності довжини 32. Насамкінець ліва та права частини міняються місцями, що і є результатом роботи алгоритму: ЕК(М) = R16L16.

Неважко перевірити (вправа 3.6), що описана процедура різні блоки М' і М" перетворює у різні блоки Ек(М') і Ек(М"), незалежно від вибору функції f. Більше того, якщо Ek1… Ek16 = С тo і М = Ek16…k1(С), тобто дешифруючий алгоритм ідентичний із шифруючим, варто лише взяти послідовність ключів у зворотньому порядку.

Функцію f стандарт DES пропонує такої форми: f(R, Ki) = s(e(R) Ki). Функція е розширює R із 32 бітів до 48, вставляючи копії деяких 16 позицій. Функція s перетворює двійкові послідовності довжини 48 у двійкові послідовності довжини 32. Вона реалізується так. Двійковий вхід А довжини 48 розбивається на 8 блоків А1...А8 по 6 бітів і кожен блок Аі замінюється на деякий блок із 4 бітів шляхом застосування деякої функції sі. Кожна із цих 8-ми функцій реалізована незалежно від інших. Реалізації цих функцій називаються S-блоками. Після цього отримані 32 біти перемішуються згідно із деякою перестановкою р. Таким чином, s(A) = p(s1(А1)...s8(A8)), що й завершує наш опис алгоритму DES.

Ki). Функція е розширює R із 32 бітів до 48, вставляючи копії деяких 16 позицій. Функція s перетворює двійкові послідовності довжини 48 у двійкові послідовності довжини 32. Вона реалізується так. Двійковий вхід А довжини 48 розбивається на 8 блоків А1...А8 по 6 бітів і кожен блок Аі замінюється на деякий блок із 4 бітів шляхом застосування деякої функції sі. Кожна із цих 8-ми функцій реалізована незалежно від інших. Реалізації цих функцій називаються S-блоками. Після цього отримані 32 біти перемішуються згідно із деякою перестановкою р. Таким чином, s(A) = p(s1(А1)...s8(A8)), що й завершує наш опис алгоритму DES.

Деякі моменти нами були опущені. Згідно із стандартом, описана нами процедура починається із переставлення бітів блоку М відповідно до фіксованої перестановки IP і завершується застосуванням до отриманого результату оберненої перестановки ІР-1.

Із 64 бітів ключа К алгоритм DES насправді використовує лише 56. Решта бітів можуть служити для перевірки неушкодженості даних при пересиланні ключа — з цією метою кожен восьмий біт покладають рівним сумі за модулем 2 попередніх семи. Кожен із циклових ключів К1,...,К16 отримується проектуванням К на деякі 48 координат, які окрім того переставляються місцями.

Кількість циклів у алгоритмі DES дорівнює 16. Чим це краще від, скажімо, двох циклів? Справа в тому, що у випадку двох циклів незначна зміна ключа (наприклад, у кількох бітах) спричиняє таку ж незначну зміну у криптотексті. Ця обставина звужує множину ключів, які досить перебрати для реконструкції початкового тексту. Кількість циклів збільшується для того щоб кожен біт криптотексту залежав від всіх бітів ключа та від всіх бітів відкритого тексту.

3.5 Рецепти використання блокових шифрів. Шифрування блоками по 64, про яке йшлося у попередньому пункті, називається режимом простого заміщення або режимом електронної кодової книжки. Певні недоліки такого способу шифрування лежать на поверхні. Зрозуміло, що однакові блоки у відкритому тексті перейдуть у однакові блоки криптотексту — отже деяка інформація про структуру повідомлення все ж буде доступною для суперника. Додатковим внеском у крилтоаналіз може бути те, що суперник може знати кілька перших чи останніх блоків відкритого тексту (наприклад, "Вельмишановний Іване Івановичу" чи "Щиро Ваш, Петро Петрович").

Нема гарантій від неприємностей ще й такого гатунку. Суперник може перехопити повідомлення і частково його сфальшувати шляхом заміни деяких блоків іншими. Наприклад, у банківському розпорядженні перерахувати значні кошти на певний рахунок зловмисник може змінити номер рахунку на власний. Для цього йому слід раніше переказати самому собі цілком легально невелику суму грошей, і перехопивши відповідний фінансовий документ, дізнатися з нього номер свого рахунку, зашифрований ключем, що використовується банком того дня.

Всіх цих небезпек можна уникнути, здійснюючи шифрування в інших режимах. Ці режими передбачені стандартом для алгоритму DES, але вони однаково придатні й для інших блокових шифрів.

Зчеплення зашифрованих блоків. До кожного блоку Мі, перед подачею його на вхід алгоритму Е, додається за модулем 2 зашифрований попередній блок Сі-1. Таким чином,

Сі = Ек(Мі Сі-1)

Сі-1)

Ясно, що тепер однаковим блокам у відкритому тексті будуть відповідати різні блоки криптотексту. Кожен блок криптотексту у цьому режимі залежить від всіх попередніх, тому підміна якогось блоку повідомлення неминуче буде виявлена адресатом.

Все ж, якщо два різні повідомлення починаються однаковим блоком, відповідні криптотексти теж будуть мати перший блок однаковий. У певних ситуаціях, це може дати небажану інформацію суперникові. Щоб позбутися цього недоліку, перед шифруванням до повідомлення приписують якийсь випадковий блок — так званий ініційний вектор.

Зворотний зв'язок за виходом. У цьому режимі блоковий алгоритм Е служить для породження блоків псевдовипадкових бітів Ві довжини 64: Ві = Ек(Іі), де І1 — довільний ініційний вектор, а Іі, отримується з Іі-1 відкиданням перших k бітів і приписуванням справа перших k бітів блоку Ві-1. Тут k є фіксованим натуральним числом, меншим від 64. Блок повідомлення М, передається у вигляді криптотексту Сі = Мі Ві

Ві

Зворотний зв'язок за криптотекстом. Цей режим схожий з попереднім, лише для поновлення Іі,- використовується Сі-1 замість Ві-1.

ВПРАВИ

3.1. а) Подати у двійковій формі слова ананас та яблуко.

b) Зашифрувати повідомлення ананас, використавши шифр одноразовогo блокноту з ключем 110000 011110 010100 110010 010110 011110.

c)3 яким ключем той же результат дало б шифрування повідомлення яблуко?

3.2. Із скількома різними ключами можна зашифрувати двійкове повідомлення довжини п шифром одноразового блокноту?

3. 3. а) Зашифрувати за допомогою шифру ADFGVX з ключем, зображним на малюнку 7, повідомлення you must strike while the iron is hot. |

b)Дешифрувати криптотекст avxdx gddfa xavxx fxfvx ffgxf fxgga aaxaa agf gx gg, отриманий з допомогою того ж шифру з тим же ключем.

3.4 Нехай (Е, D) — алгоритми шифрування і дешифрування деякої криптосистеми. Криптотекст С отримано з повідомлення М за допомогою ключів К1, K2 і К3 так: С = Ек3(Dк2(Ек1(М))). Яким чином можна зробити зворотнє перетворення, тобто за С отримати М?

3.5.Чи утворюють групу шифри:

a)частоколу;

b)Скитала;

c)матричний шифр обходу;

d)Кардано?

3.6. Позначимо через Е' алгоритм DES з і циклами, описаний на сторінці 42 для 16 циклів. Довести, що для довільної функції f, якщо Е'k1,…,ki (М) =С, то М = Eiki,…,k1(C):

a)для i = 2;

b)для довільного значення і.

3.7. Скількома способами можна було б вибрати функцію s, що фігурує у нашому описі алгоритму DES? (Стандарт задає її явним чином.)

3.8. а) Довести, що якби S-блоки s, де і  8, були вибрані лінійними функціями з (Z2)6 в (Z2)4, то DES утворював би групу, яка була б підгрупою групи невироджених лінійних операторів над (Z2)64.

8, були вибрані лінійними функціями з (Z2)6 в (Z2)4, то DES утворював би групу, яка була б підгрупою групи невироджених лінійних операторів над (Z2)64.

b)Знайти порядок згаданої групи невироджених лінійних операторів над (Z2)64

3.9.Вказати порядок дешифрування повідомлення із m блоків для різних режимів застосування блокових шифрів.

ЛІТЕРАТУРА

Вагомим внеском у криптографію періоду, розглянутого в цьому параграфі, є криптографічні дослідження Клода Шеннона [60]. У цій роботі, зокрема, розглядаються поняття композиції шифрів та надійності в теоретико-інформаційному сенсі.

В [89, 116] доведено, що композиція двох шифрів не може бути криптографічно слабшою від кожного з них зокрема, за умови, що ключі вибираються випадково і незалежно один від одного.

Повний опис стандарту DES і його аналіз можна знайти в [121] (див. також [137, 53, 56]). 56-бітова довжина ключа зазнала критики з самого початку впровадження стандарту. У [86] підраховано, що коштом $20 млн. можна створити машину із 220 паралельних процесорів, кожен з яких у стані випробувати 220 ключів за секунду. Очевидно, така машина розкривала б шифр щонайбільше за 216 секунд, тобто менш як за добу. Див. також [104] та обговорення в [43]. Зрозуміло, що перебірні можливості сучасної техніки є ще більшими. Тому, коли е підстави остерігатися дуже серйозного крипто-аналізу, DES застосовують двічі або тричі із незалежним вибором ключів. Факт, що DES не утворює групи, встановлений в [82]. Атаки, ефективніші за брутальну, запропоновані в [75] (з вибором відкритого тексту) та [118] (за відомим відкритим текстом).

Режими застосування блокових шифрів висвітлені в [57].

ЛЕКЦІЯ 5

Читайте також:

- Адміністративно – територіальний устрій і соціальна структура Слобожанщини у половині XVII – кінці XVIII століття

- Альтернативні уявлення щодо макроекономічного регулювання: теорії раціональних сподівань та економіка пропозиції. Крива Лафера.

- Аналіз обсягу пропозиції і реалізації послуг туристського підприємства

- Англійський реалістичний роман останньої третини ХІХ століття

- Взаємодія попиту і пропозиції

- Взаємодія попиту і пропозиції в умовах досконалої конкуренції.

- Взаємодія попиту і пропозиції та ринкова рівновага.

- Взаємодія попиту і пропозиції.

- Взаємодія попиту і пропозиції. Ринкова рівновага.

- Взаємодія попиту й пропозиції. Ринкова рівновага

- Взаємодія попиту та пропозиції

- Взаємодія попиту та пропозиції

| <== попередня сторінка | | | наступна сторінка ==> |

| Класичні методи: від античності до нового часу | | | Формалізм |

|

Не знайшли потрібну інформацію? Скористайтесь пошуком google: |

© studopedia.com.ua При використанні або копіюванні матеріалів пряме посилання на сайт обов'язкове. |